VPN

Налаштування VPN - 6 способів

ВАЖЛИВО!

Перед тим, як починати будь-яку DDOS-атаку необхідно

під’єднати VPN, який потрібно буде періодично

змінювати!

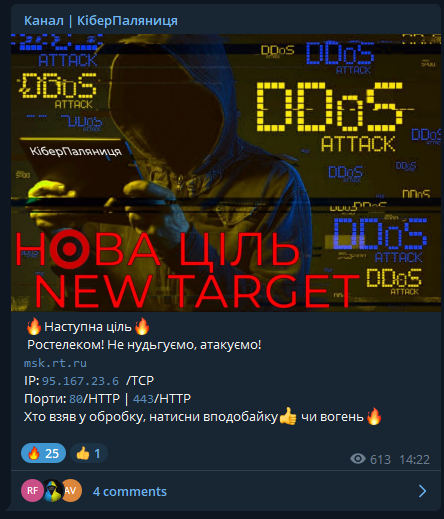

• Не атакуйте поодинокі цілі, дивіться в Телеграмканалах, що атакують інші, та просто доєднуйтеся. Так у

нас більше шансів “покласти ворожі сайти спатки”.

• Слава Україні!

• Руский воєнний корабль, іді нах*й!

Зміст

1. Як під’єднати VPN?

2. Як перевірити, чи змінилася ваша IP-адреса

1. Як під’єднати VPN?

Найпростіше й найефективніше це користуватися готовими програмами,

які можна скачати на свій комп’ютер і за допомогою однієї кнопки змінити

своє розташування.

Якщо Ви знаєте інші способи зміни IP-адреси, або налаштування VPN, Ви

можете використовувати їх, усе ап ту ю.

Нижче наведено перелік таких програм і посилання на них.

Просто скачуєте, встановлюєте, вибираєте будь-яку країну (у деяких випадках доцільно використовувати IP-адреси Росії, у деяких навпаки

європейські, або американські IP, усе залежить від завдання).

Раджу скачувати по 2-3 програми. Бо буває, що одна із програм починає

підлагувати.

Увага! Раджу використовувати Hotspot Shield, як основну програму для

зміни вашої IP-адреси, зараз це найкращий вибір.

Програми для VPN

1. Hotspot Shield

Наразі для українців діє акція: Premium тариф протягом одного місяця.

Просто реєструєтеся й скачуєте програму. Якщо ж акція вже не дійсна, то

просто обираєте Premium тариф, оформляєте підписку на 1 місяць,

підключаєте віртуальну картку (можна із 0 балансом) і користуєтеся Premium

версією протягом 1 тижня. Потім не забудьте відключити картку, щоб не

списало кошти за підписку.

Плюси:

– Простий інтерфейс

– Є місяць Premium акаунту для

українців

– Є російські IP

– Не лагає

Мінуси:

2. F-Secure Freedome

Тут реєструємося й далі скачуємо програму Freedome. Зараз вона

доступна безкоштовно для українців протягом 30 днів

Плюси:

– Простий інтерфейс

– Не потрібно прив’язувати свою картку

– Не лагає

Мінуси:

– Немає російських IP

3. Urban VPN

Повністю безкоштовний. Варіант для тих, хто не хоче довго паритися із настройкою VPN.

Плюси:

– Простий інтерфейс

– Повністю безкоштовний

– Є російські IP

Мінуси:

– Може лагати

– Російські IP у більшості випадків не працюють

4. ClearVPN

Зробили промо для українців (SAVEUKRAINE) із піврічним безкоштовним доступом. Через це його почали використовувати більшість українців і він почав дуже сильно підвисати. Тому зараз раджу використовувати інші програми.

Плюси:

– Простий інтерфейс

– Є промокод

Мінуси:

– Може дуже сильно лагати

– Російські IP не працюють

5. Windscribe

Платний. І цим усе сказано. Можна знайти безкоштовні кращі альтернативи. Не рекомендую

Плюси:

– Простий інтерфейс

Мінуси:

– Платний

– Російські IP не працюють

– Може дуже сильно лагати

6. KeepSolid VPN Unlimited

Аналогічно до ClearVPN. Зробили промо для українців із підпискою на півроку, яке, на жаль, я зараз навіть не можу знайти (хто захоче використовувати цей VPN – нагуглите). Через це можливі сильні лаги. Зараз не рекомендую використовувати цю програму.

Плюси:

– Простий інтерфейс

– Є промокод

Мінуси:

– Немає російських IP

– Може дуже сильно лагати

2. Як перевірити, чи змінилася ваша IP-адреса

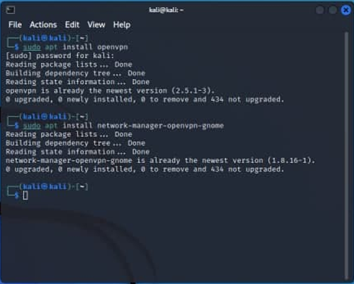

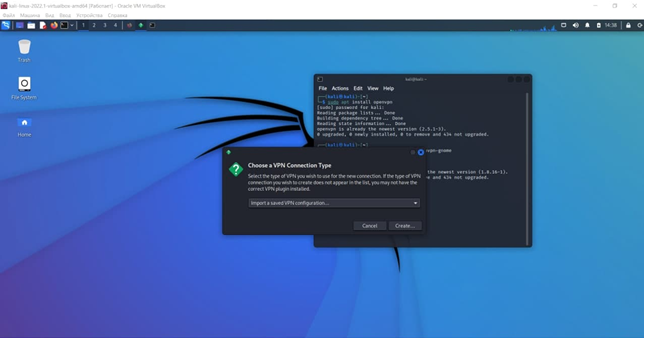

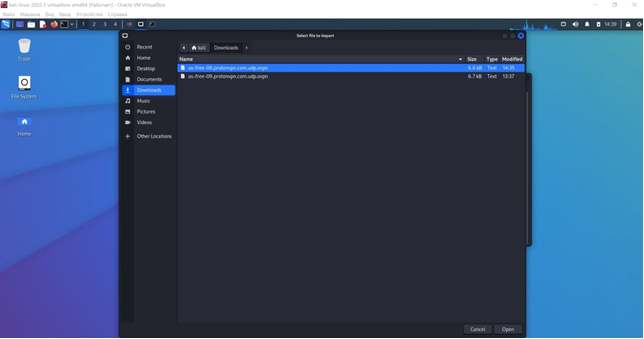

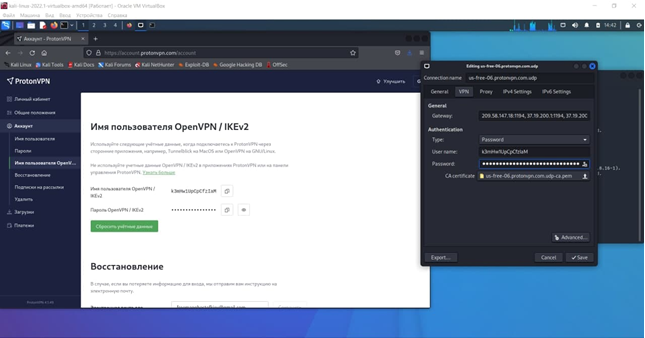

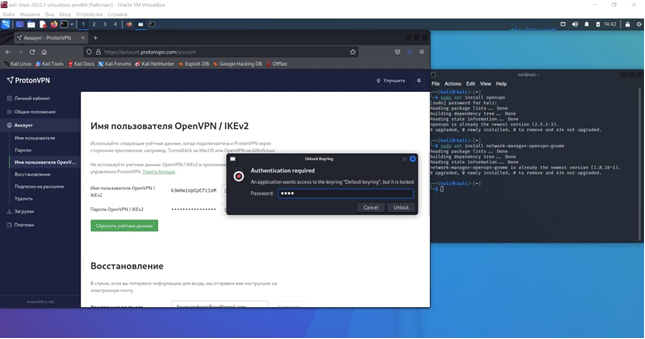

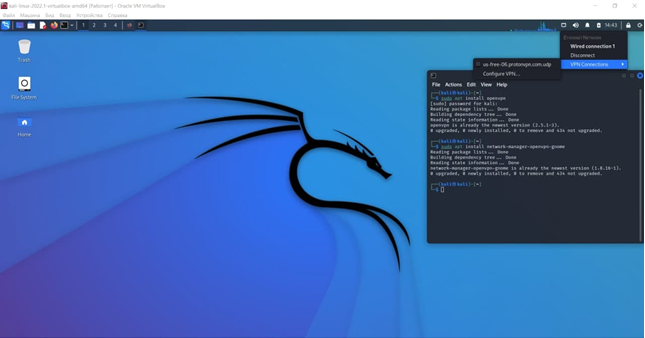

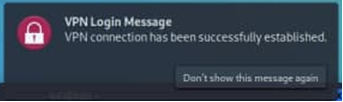

OpenVPN

Враховуючи велику кількість запитів стосовно побудови VPN-тунелів, наша команда підготувала невеличку покрокову інструкцію для користувачів Windows. Сподіваємось, вона вам стане в нагоді. Завантажити інструкцію PDF

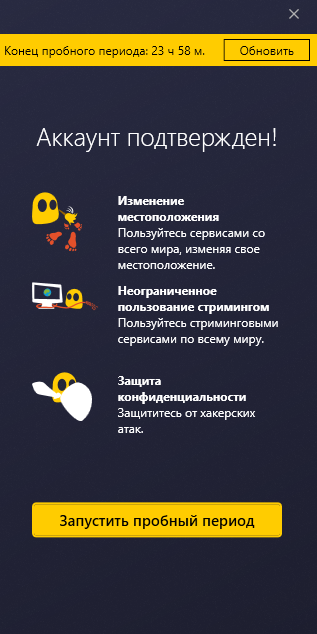

Cyberghost (ТОПОВИЙ)

Нарешті ми знайшли найшвидші VPN, які не відключаються самі по собі

Сервіс доступний лише 24 години, але його можно нескінченно оновлювати (див. п. 1.4)

На початку треба зробити наступне:

Щоб не було зайвої спам реклами у браузері від цієї программ, робимо так:

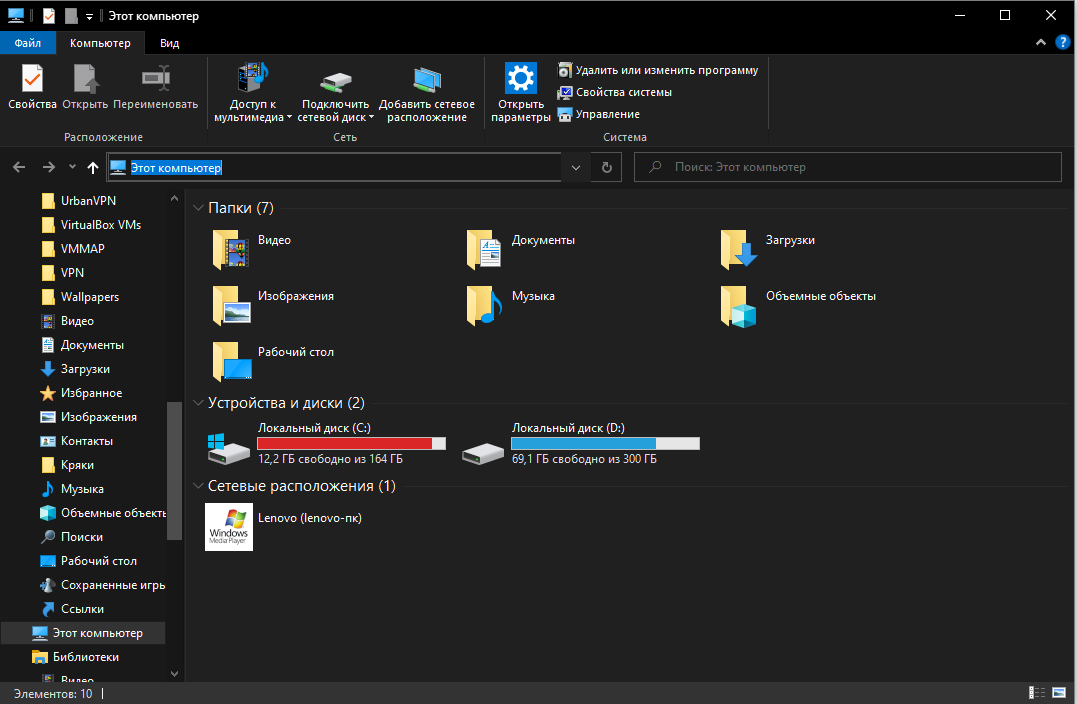

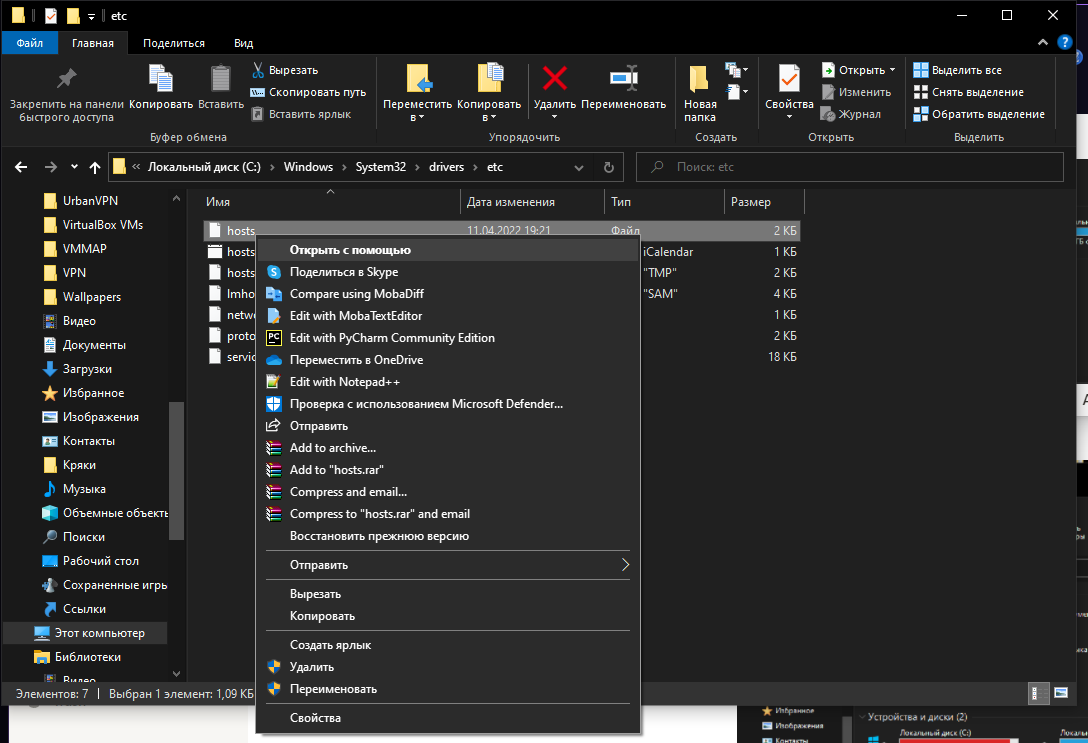

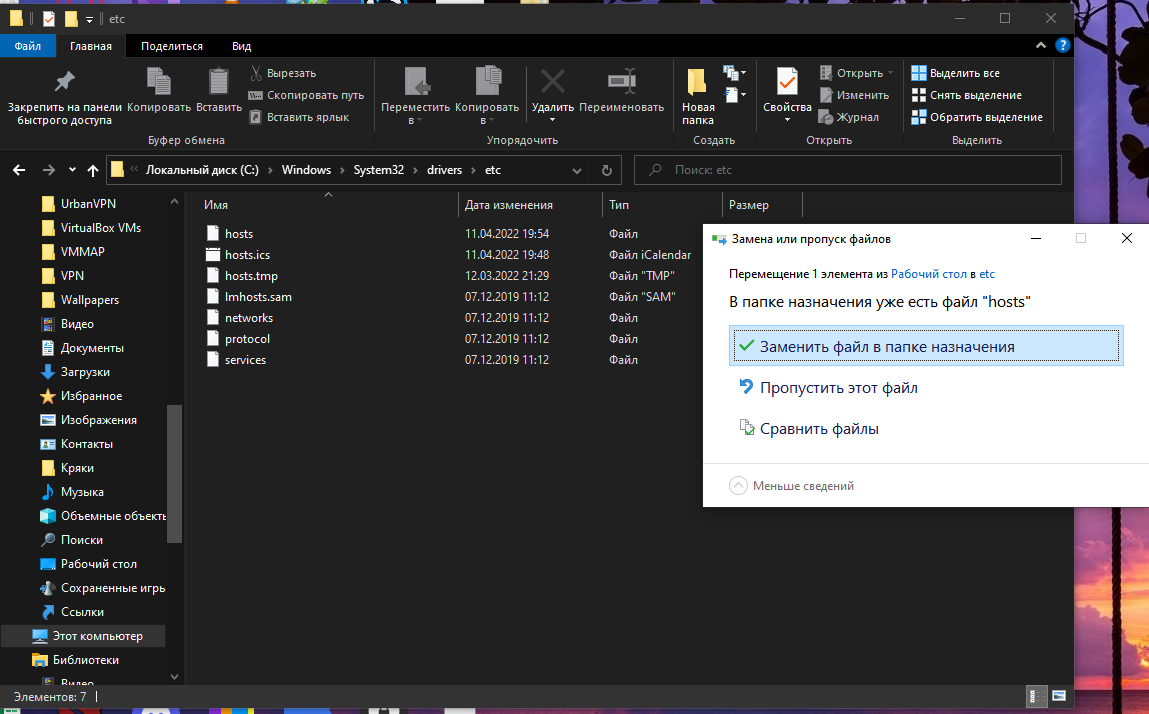

Тоді закриваємо програму та відкриваємо Мой компьютер / Этот компьютер / Проводник:

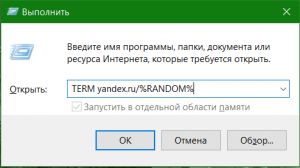

У виділеному синім полі вписуємо наступне:

C:\Windows\System32\drivers\etc

та натискаємо Enter

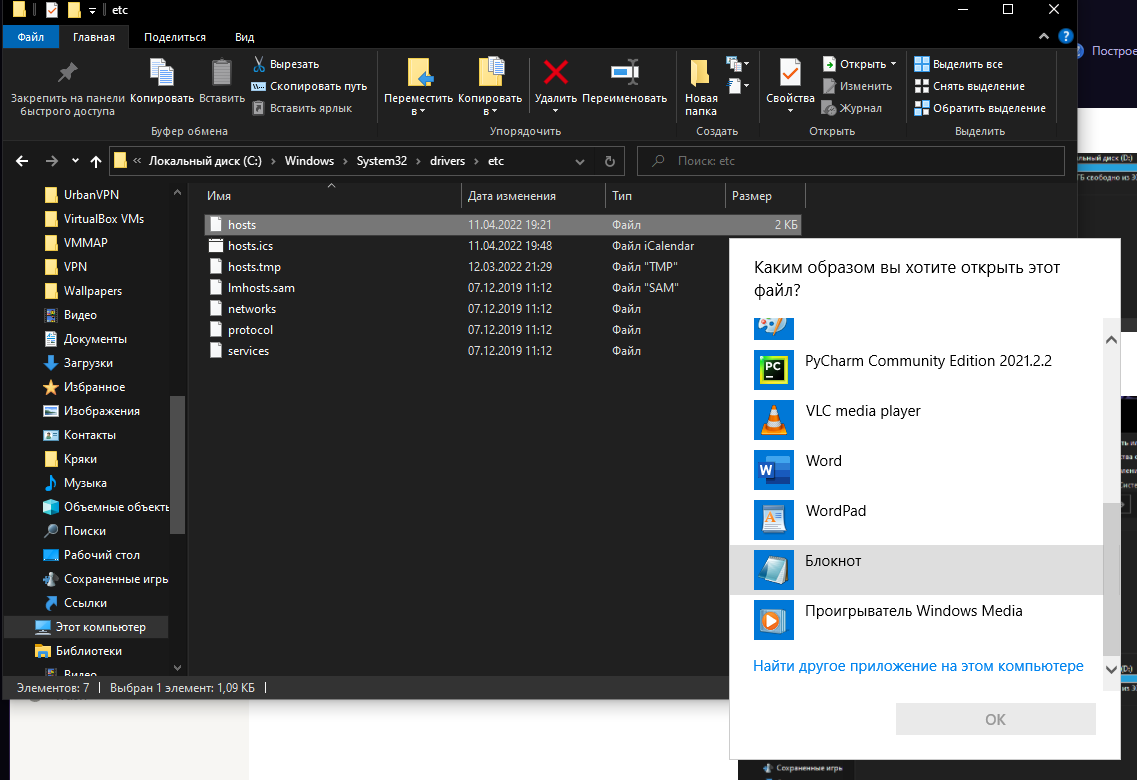

Відкриваємо файл hosts → Открыть с помощью

Обираємо Блокнот:

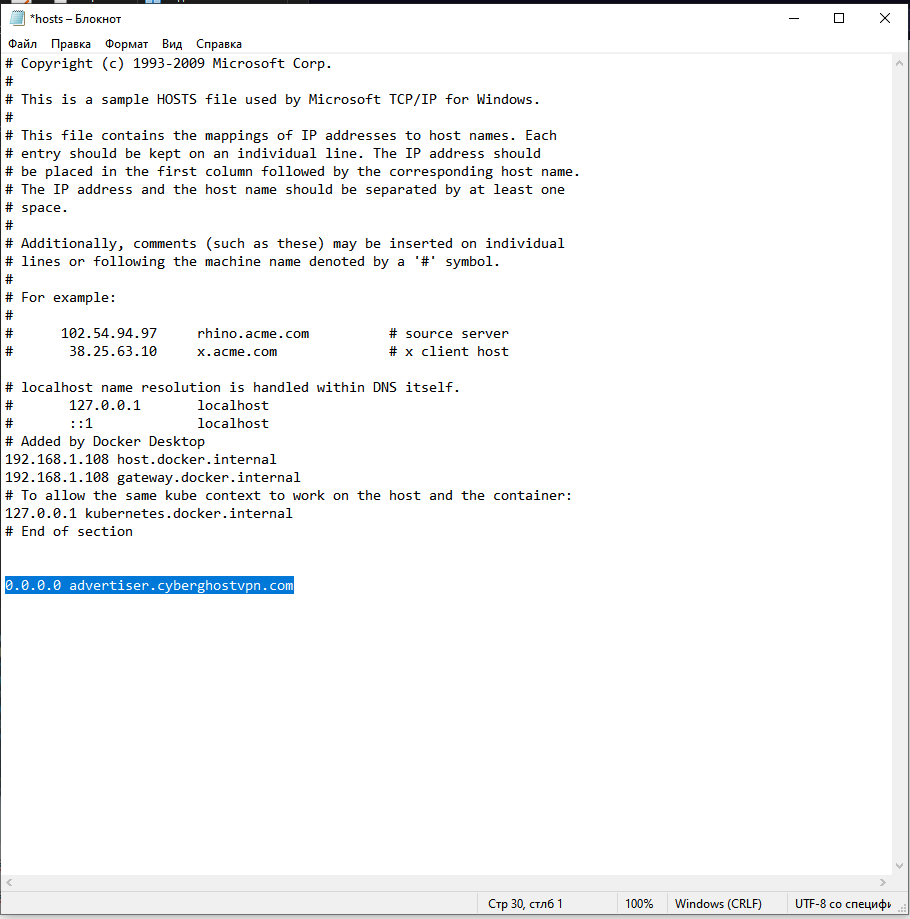

Вписуємо у кінець файлу наступне:

0.0.0.0 advertiser.cyberghostvpn.com

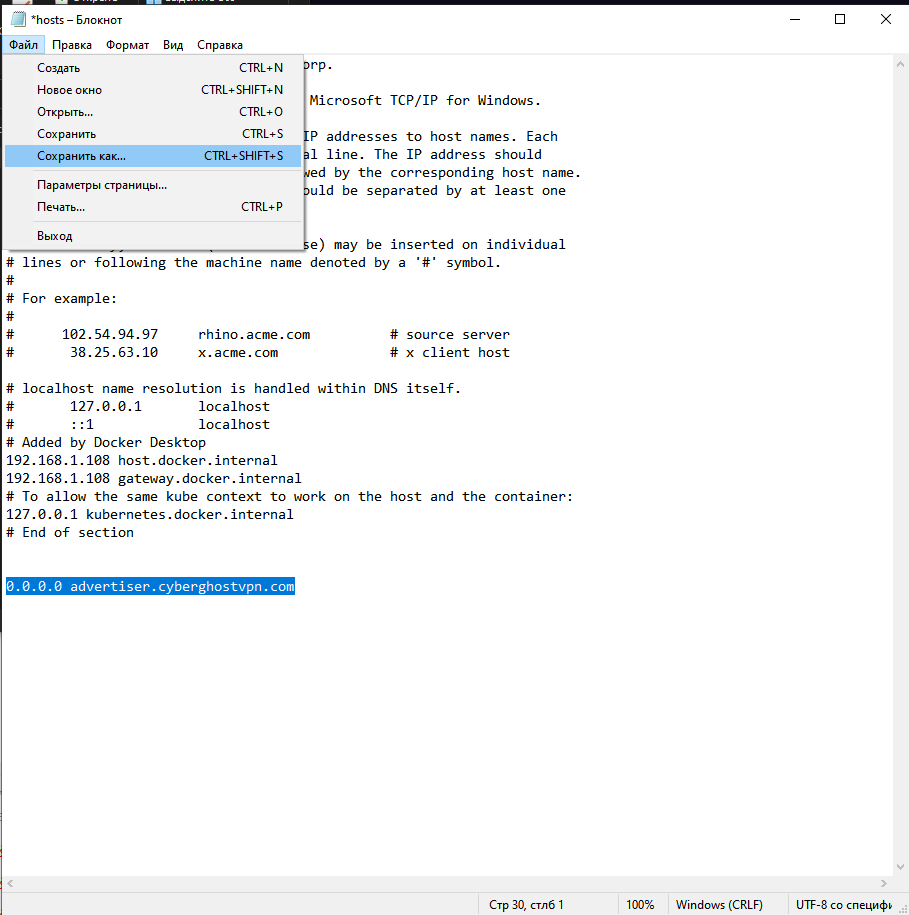

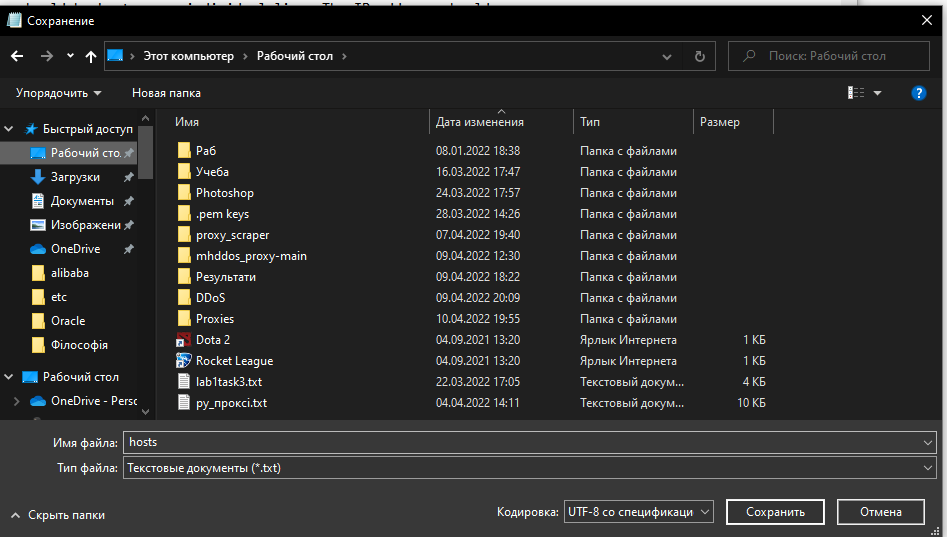

Натискаємо Сохранить как:

Зберігаємо на Робочому столі:

Натискаємо Сохранить

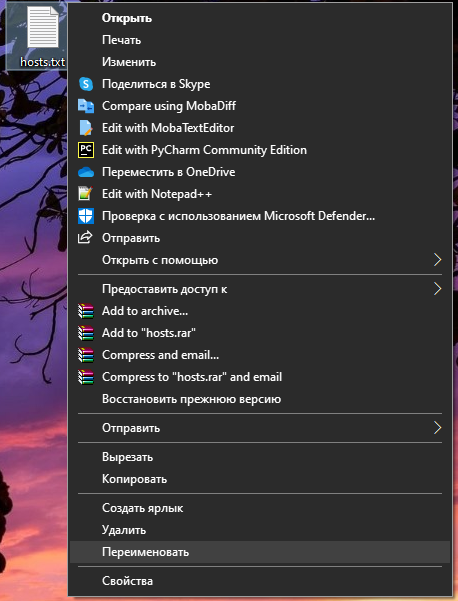

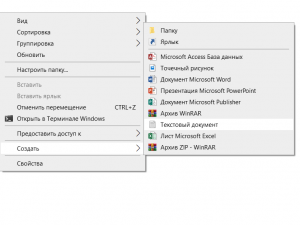

Потім знаходимо його на Рочому столі та клікаємо правою кнопкою миші → Переименовать:

Переіменовуємо так, щоб не було приписки .txt

Натискаємо Enter

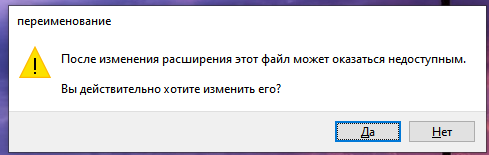

Буде ось таке повідомлення:

Натискаємо Да

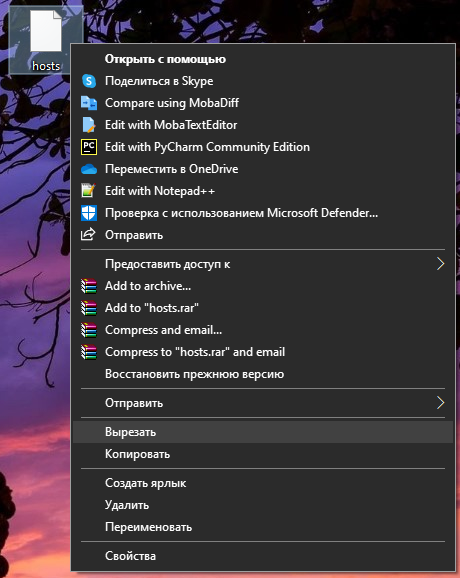

Далі знову ж клікаємо по ньому правою кнопкою миші, та натискаємо Вырезать (він скопіюється у Буфер обміну та видалиться з Робочого стола

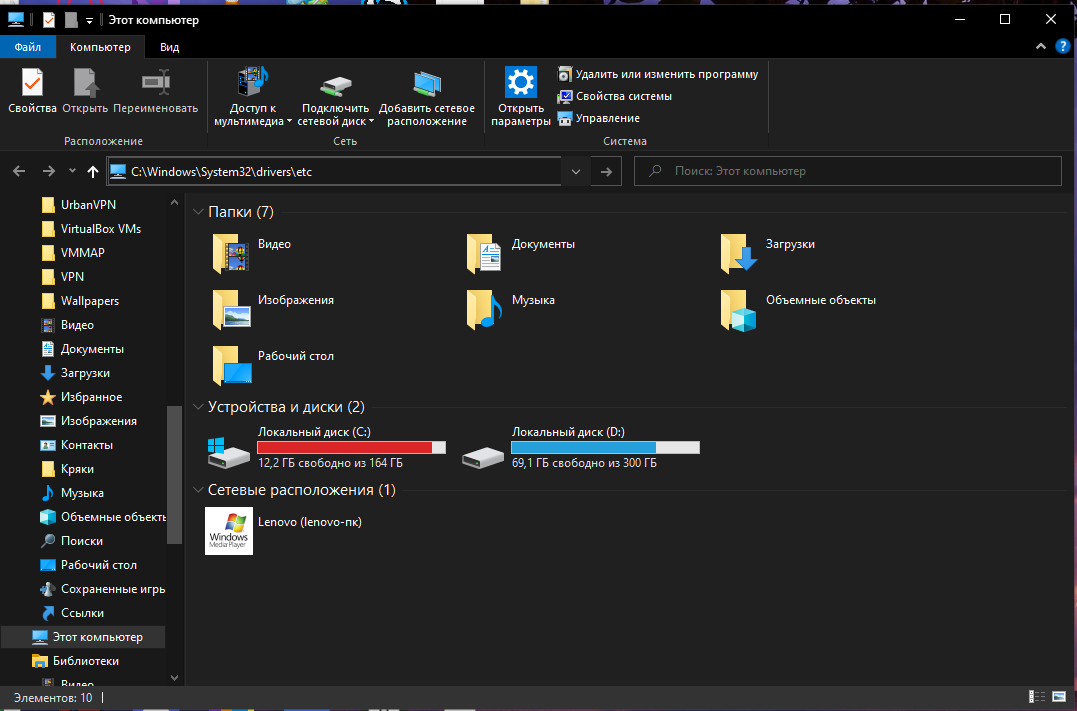

Далі знову йдемо сюди:

C:\Windows\System32\drivers\etc

Та натискаємо Ctrl+V:

Обираємо пункт “Заменить файл в папке назначения”

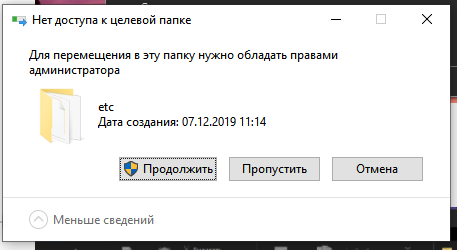

Буде ось таке повідомлення:

Натискаємо Продолжить

Все файл вставлено та збережено, тепер зайвої реклами не буде – можемо йти до наступних пунктів

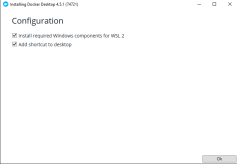

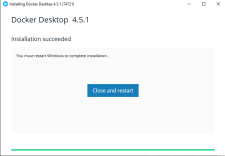

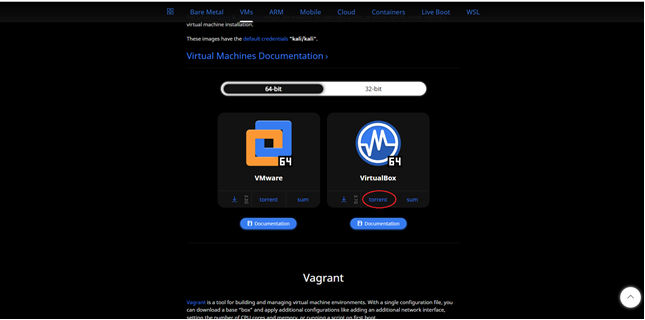

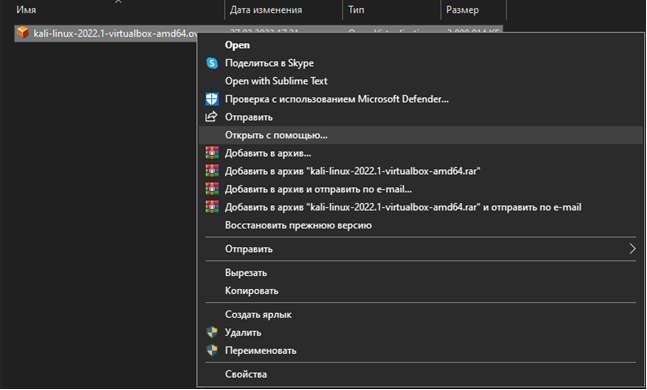

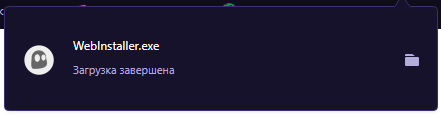

1.1 Скачування програми

Йдемо саме по ось цьому посиланню, щоб встановити застосунок (інакше безкоштовну версію не отримати): https://download.cyberghostvpn.com/windows/webinstaller/8/WebInstaller.exe Зберігаємо та скачуємо файл:

Відкриваємо файл (натискаємо Да у питанні від Windows)

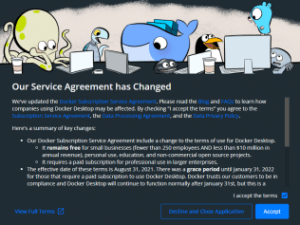

Приймаємо Условия использования:

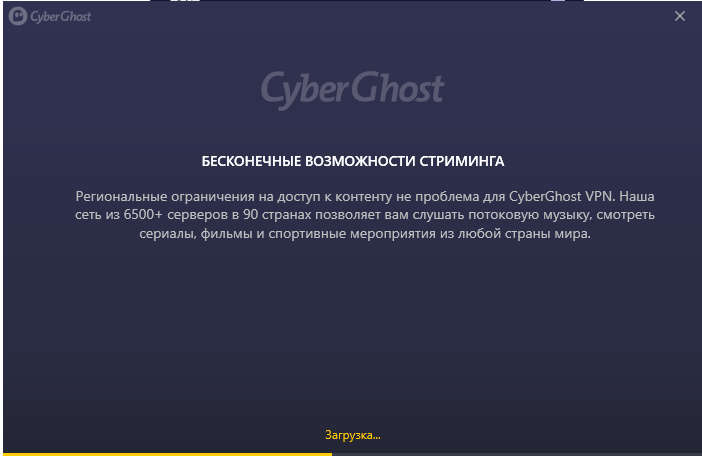

Чекаємо поки завантажиться:

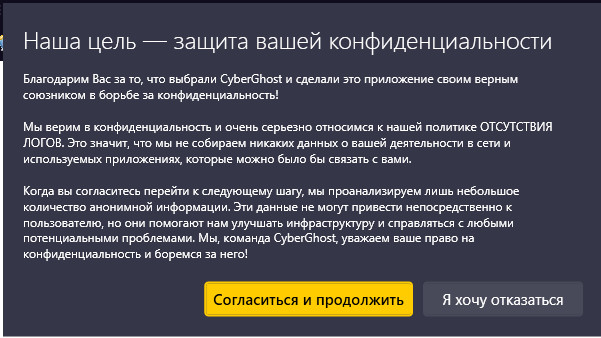

Натискаємо “Согласиться и продолжить”:

1.2 Створення безкоштовного акаунту

У вікні, що з’явилося створюємо новий акаунт “Нажмите сюда, чтобы создать”

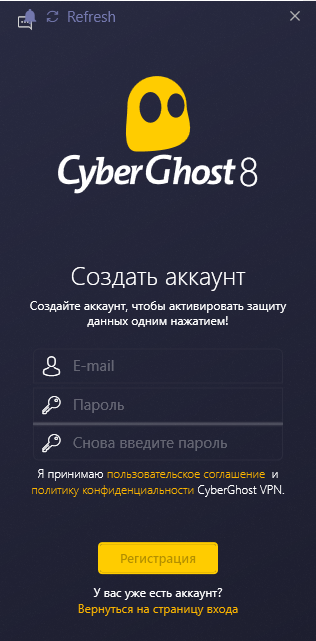

З’явиться таке вікно:

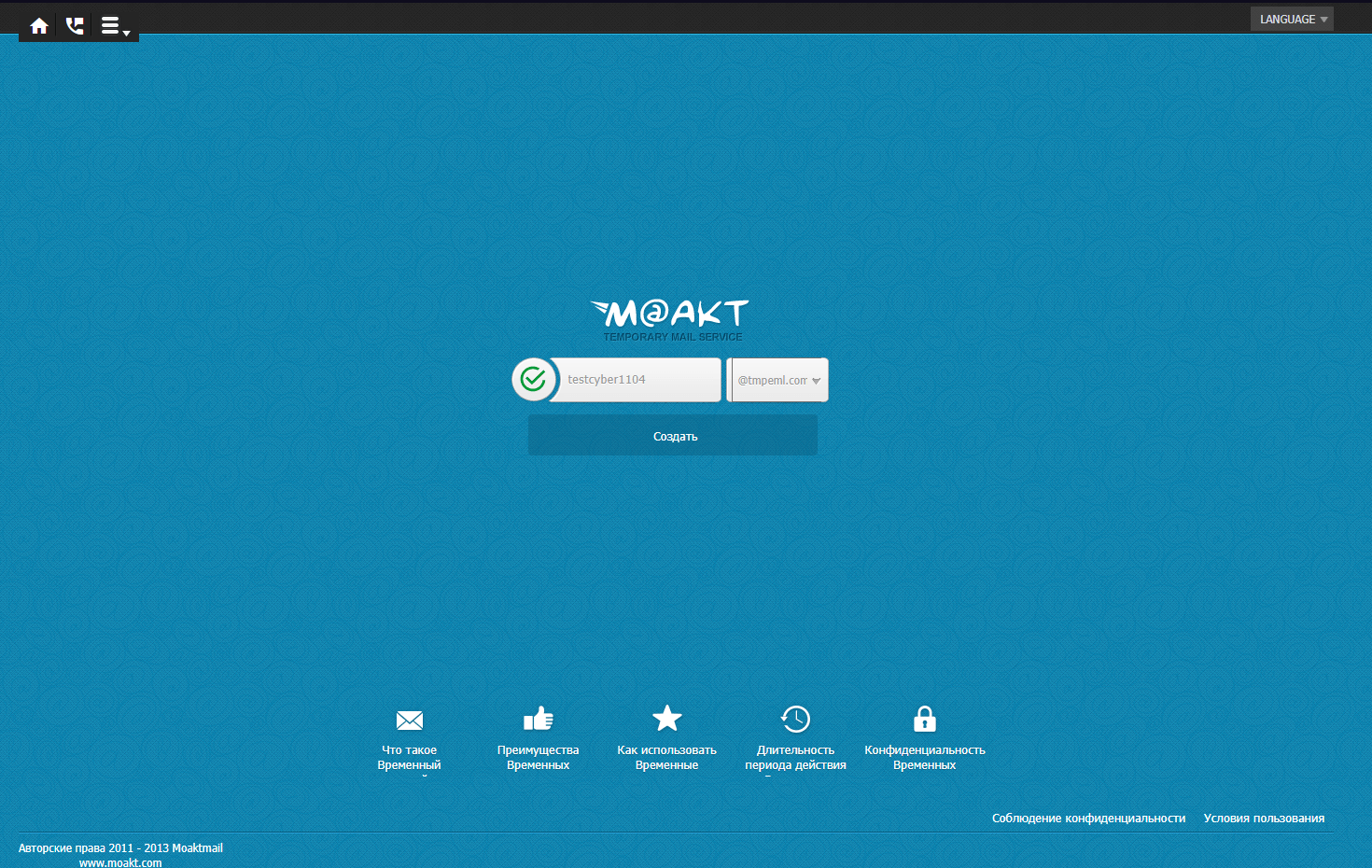

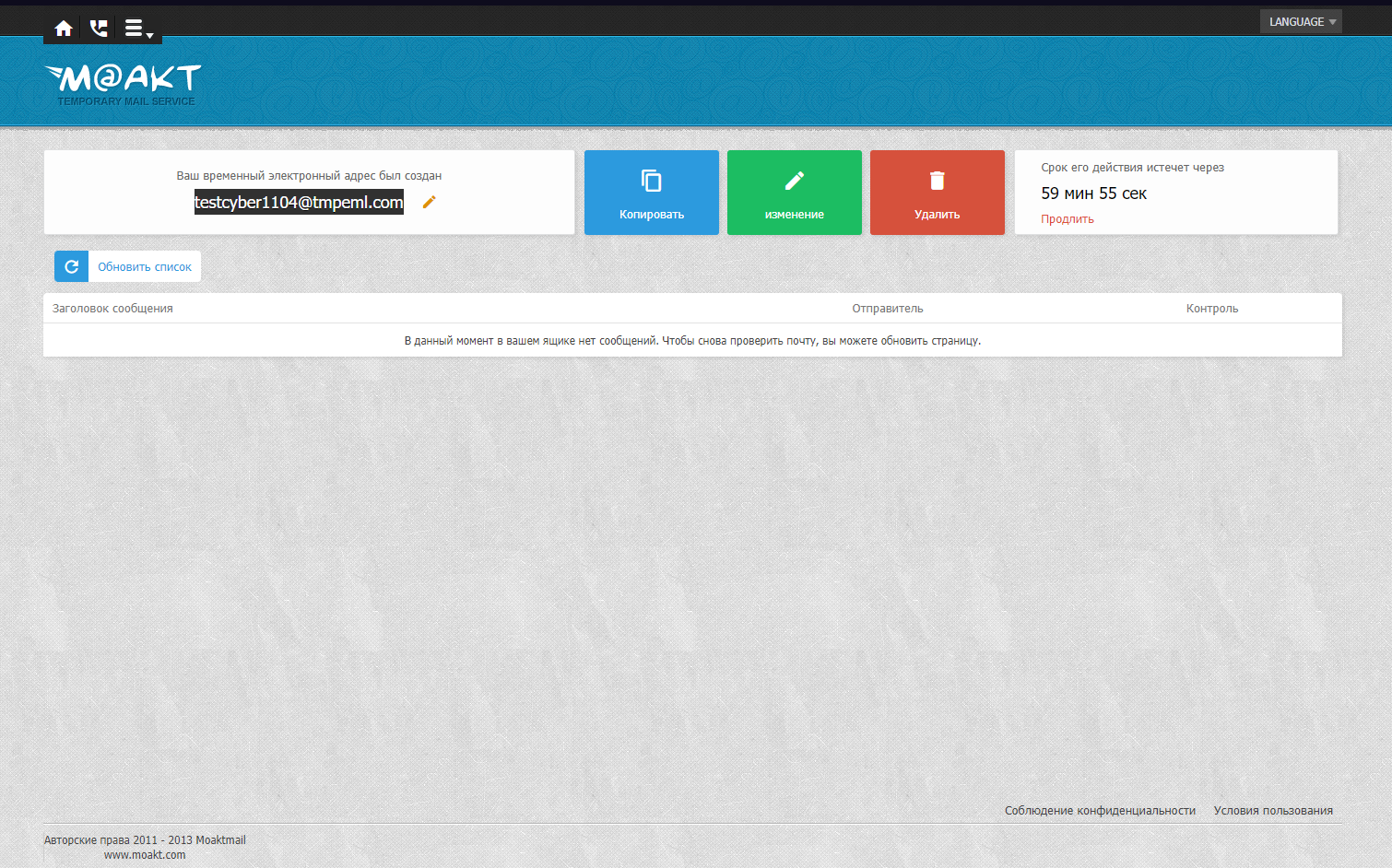

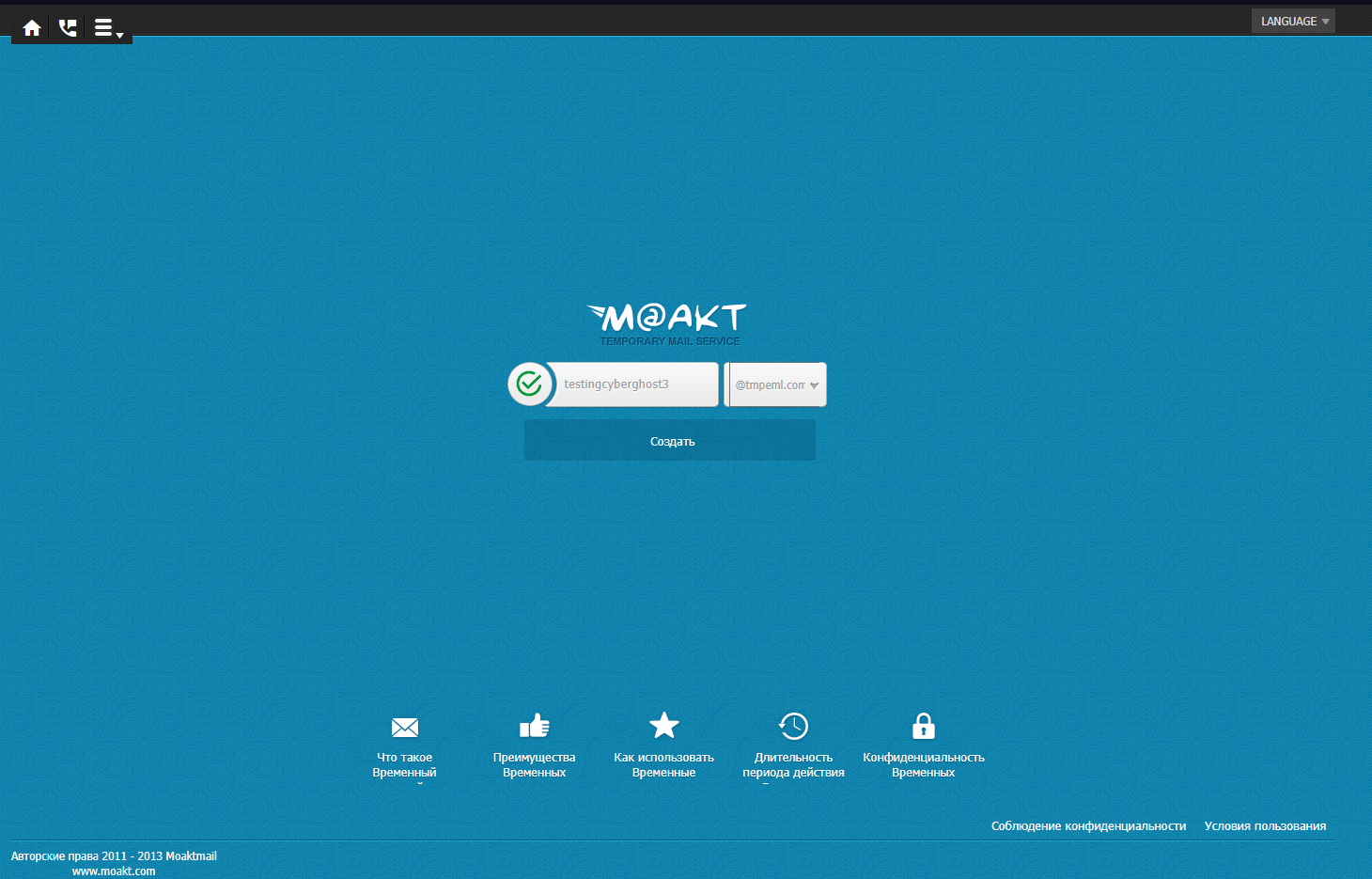

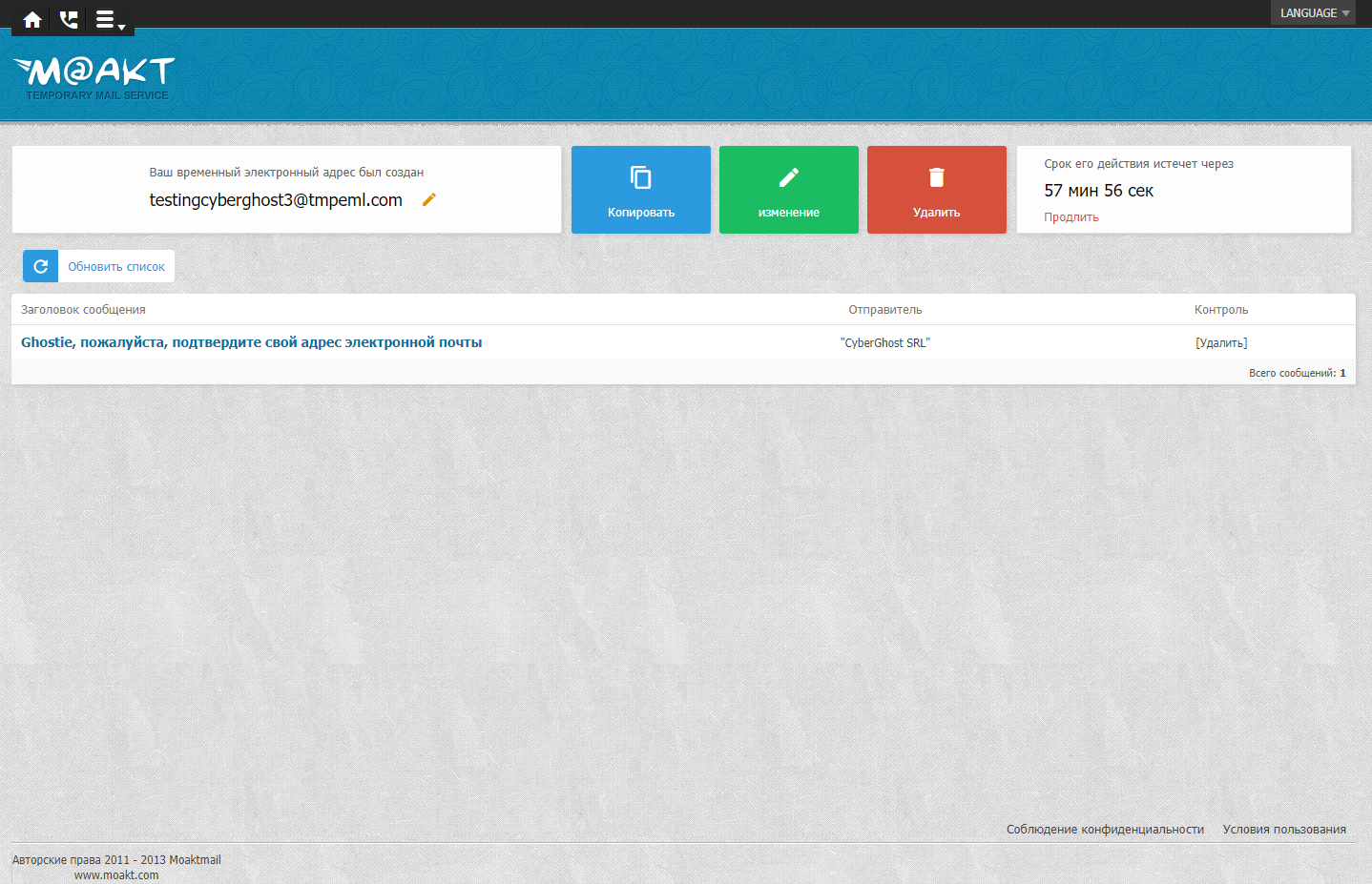

Далі топаємо сюди: https://www.moakt.com , та створюємо тимчасову пошту (Вводимо бажану адресу (будь-яку) та тиснемо Создать)

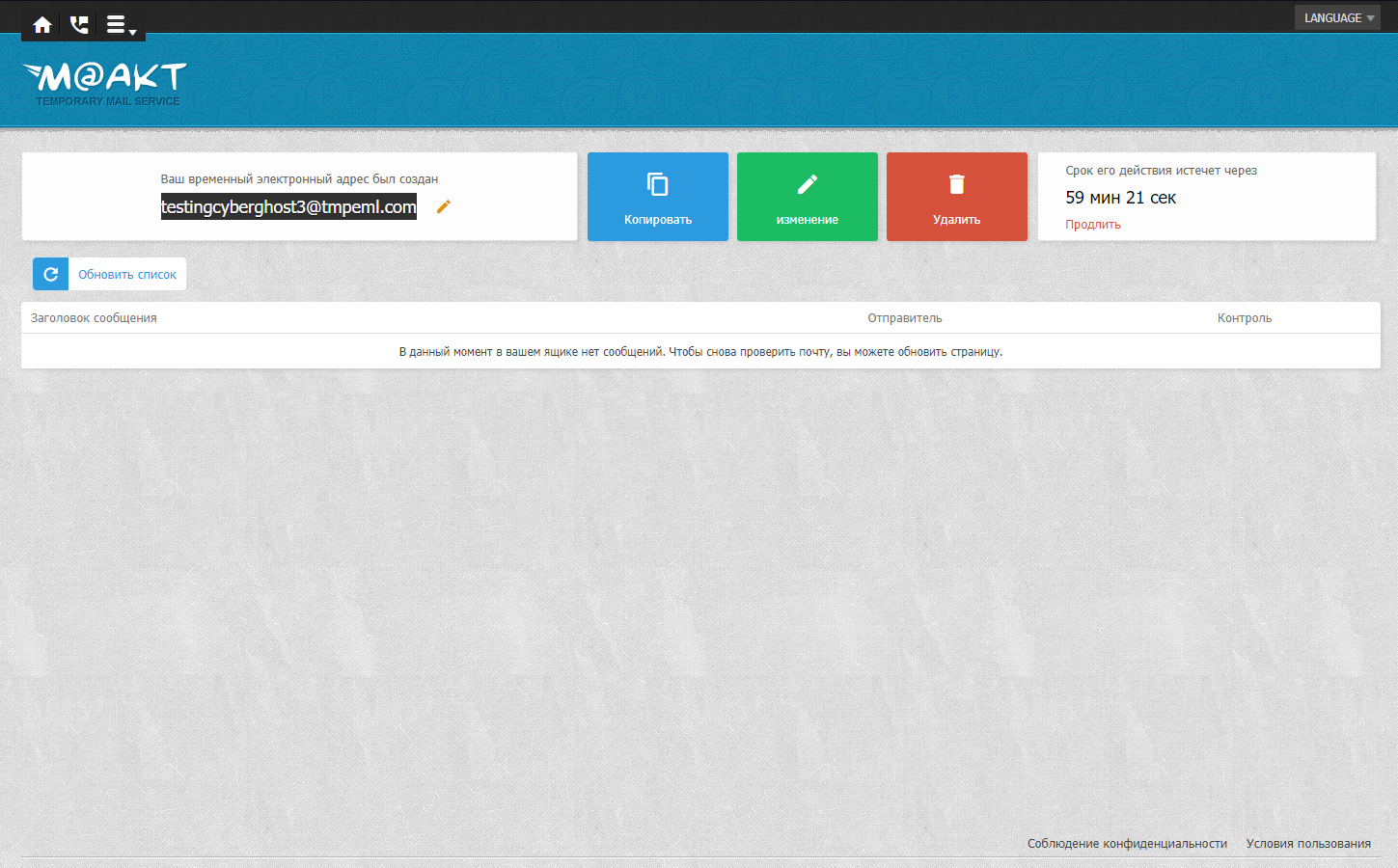

Копіюємо створену адресу пошти(можна просто клацнути Копировать):

Та створюємо на неї акаунт(тиснемо Регистрация):

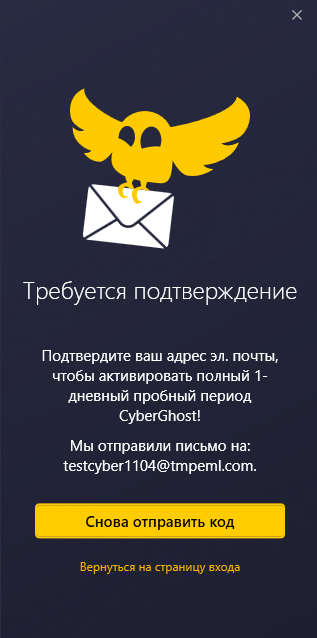

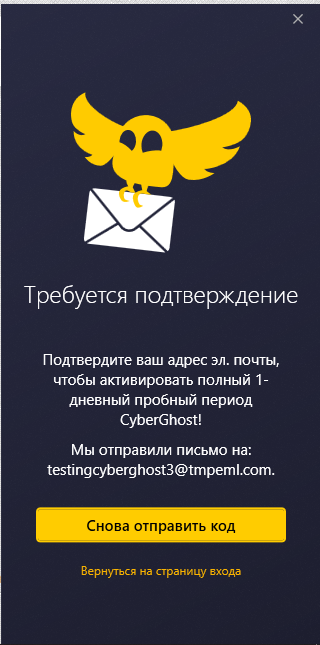

З’явиться наступне вікно:

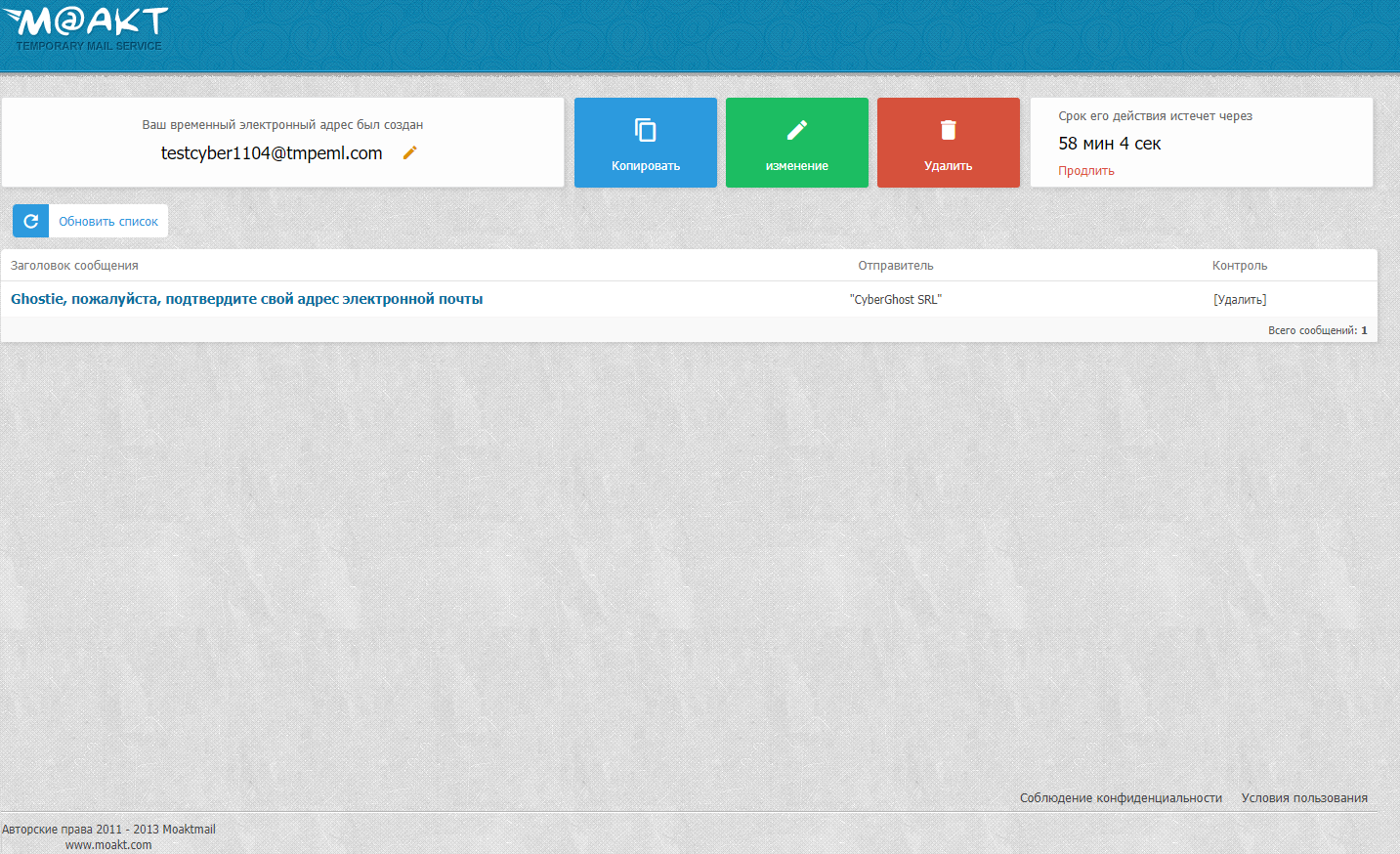

Далі повертаємося на moakt -> Тиснемо Обновить Список

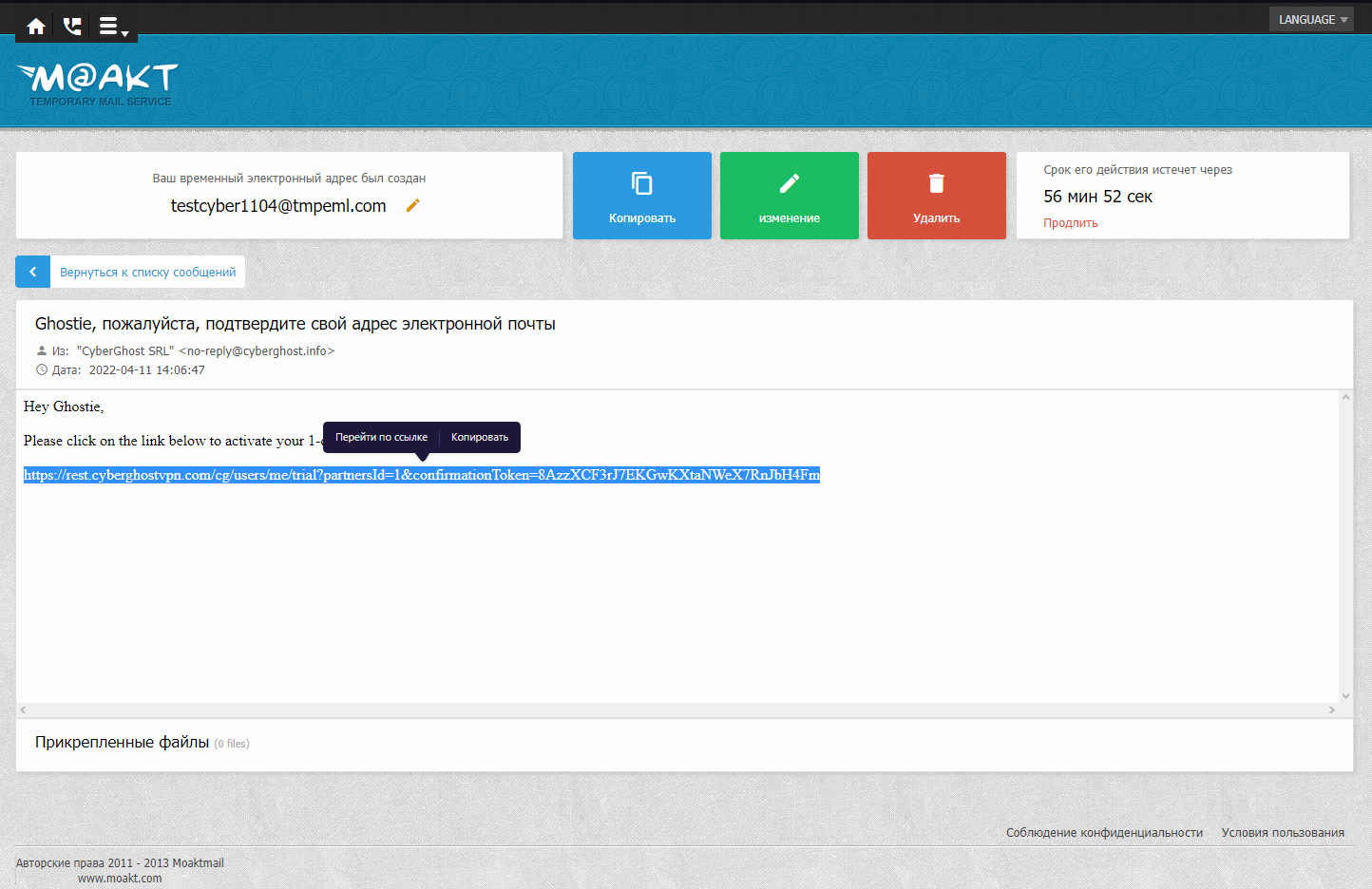

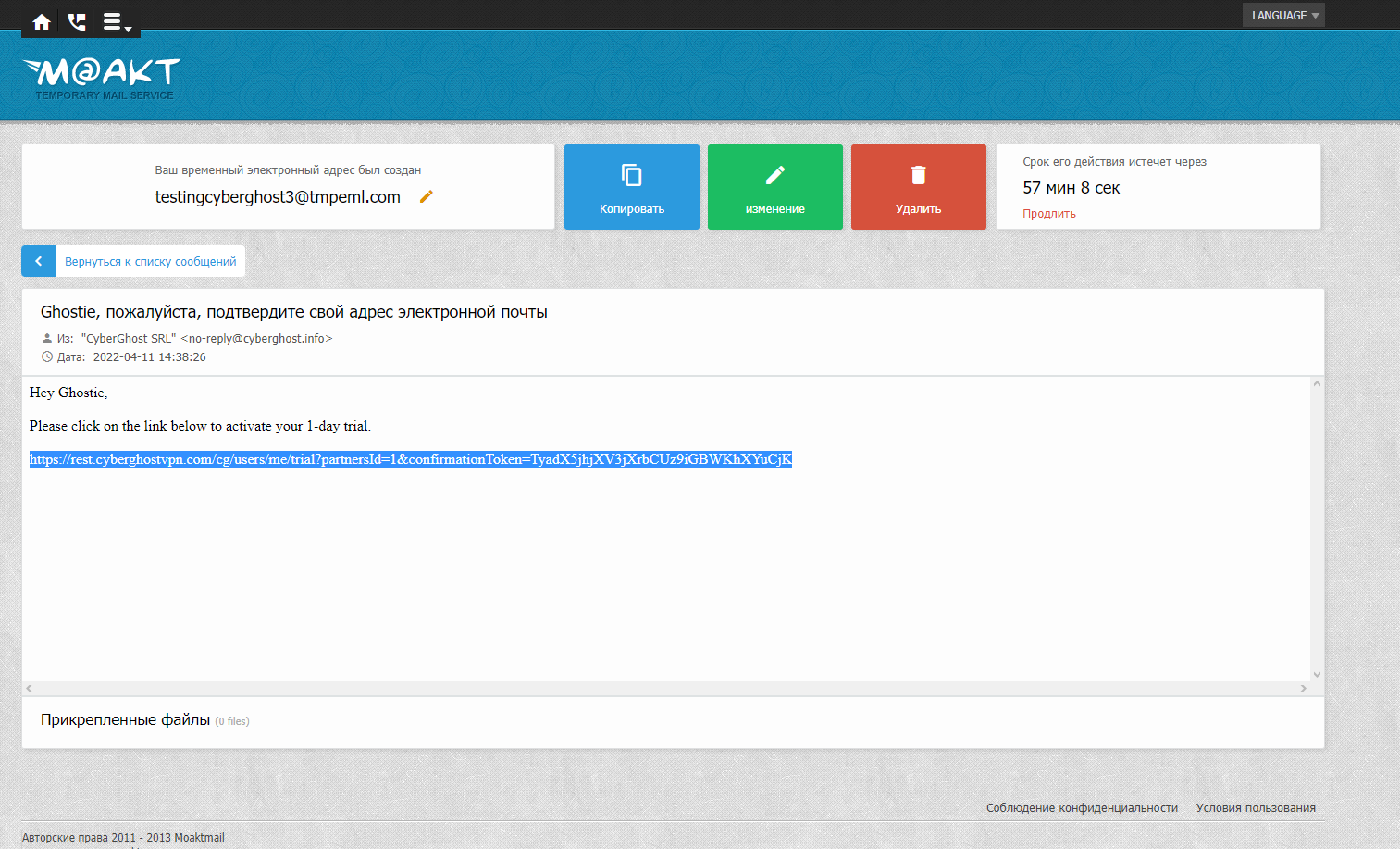

Відкриваємо повідомлення -> Виділяємо та копіюємо посилання (Ctrl+C) -> Вставляємо його у нове вікно браузера

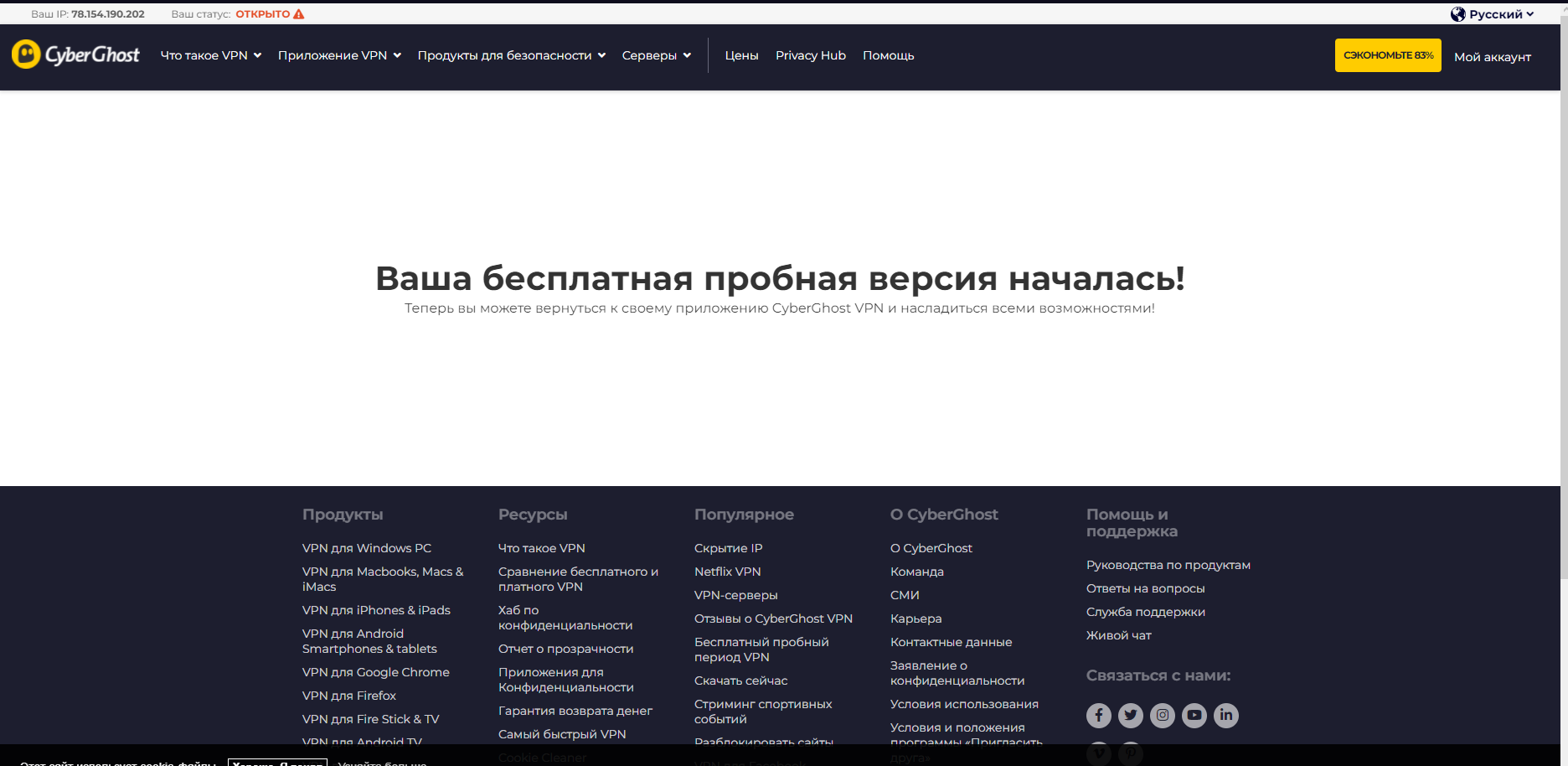

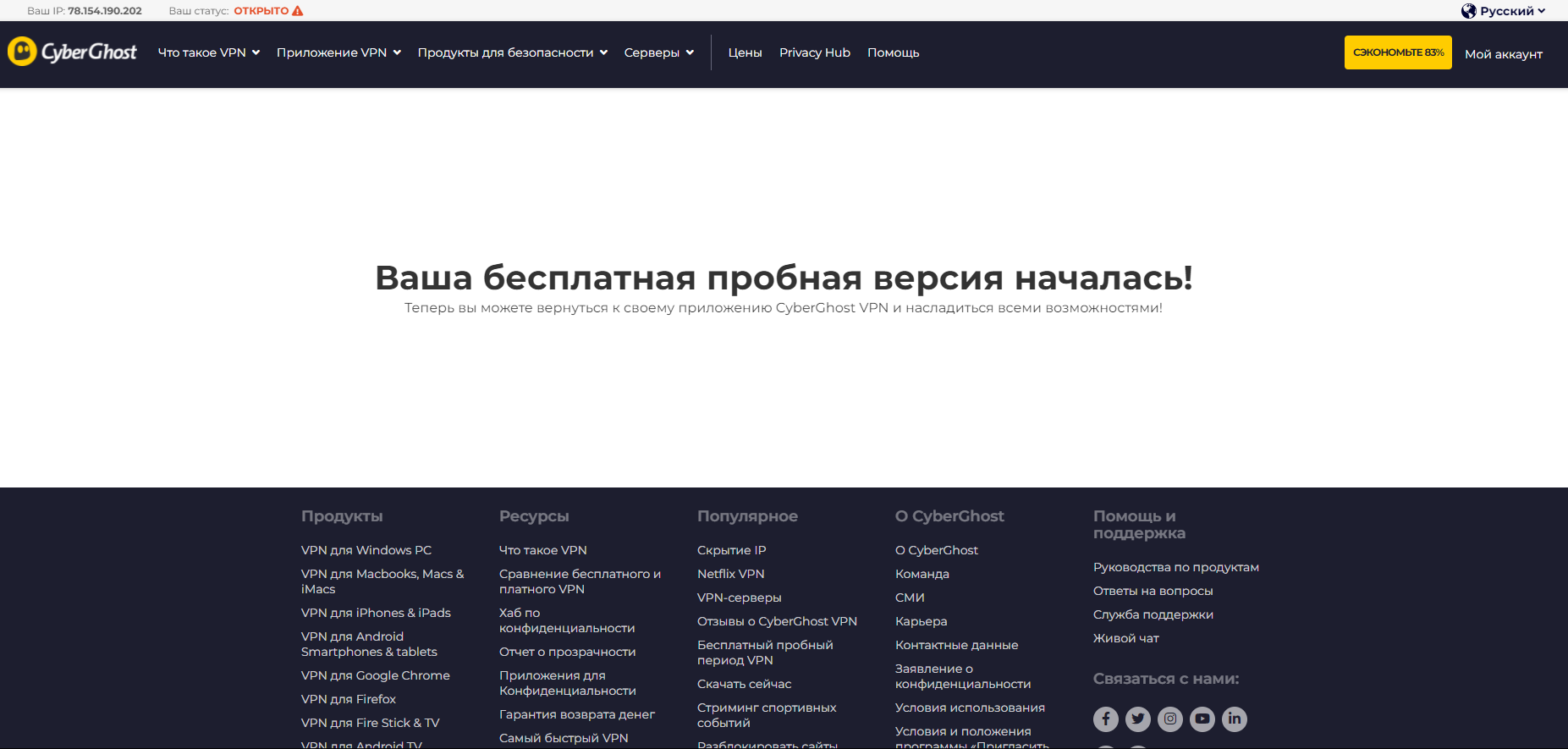

З’явиться наступне вікно – значить все успішно:

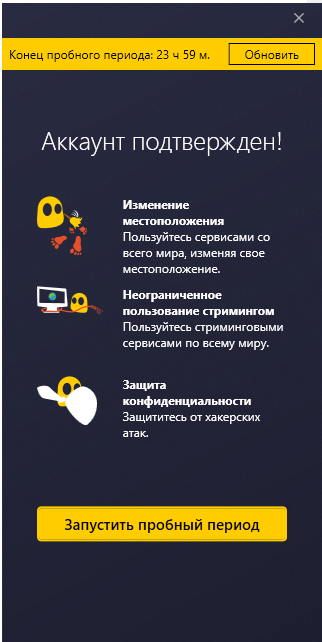

Повертаємося до додатку Cyberghost та бачимо там наступне:

Тиснемо Запустить пробный период

1.3 НАЛАШТУВАННЯ ПРОГРАМИ / АКАУНТУ

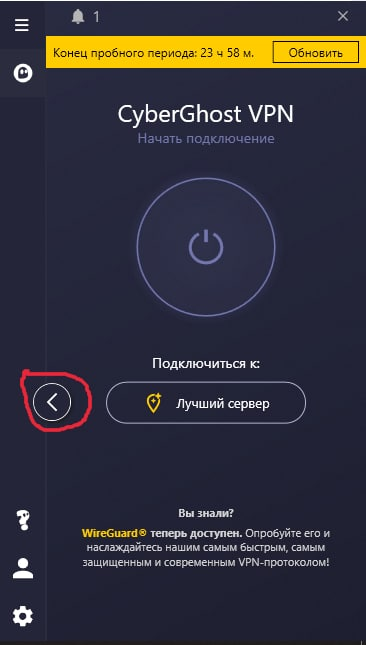

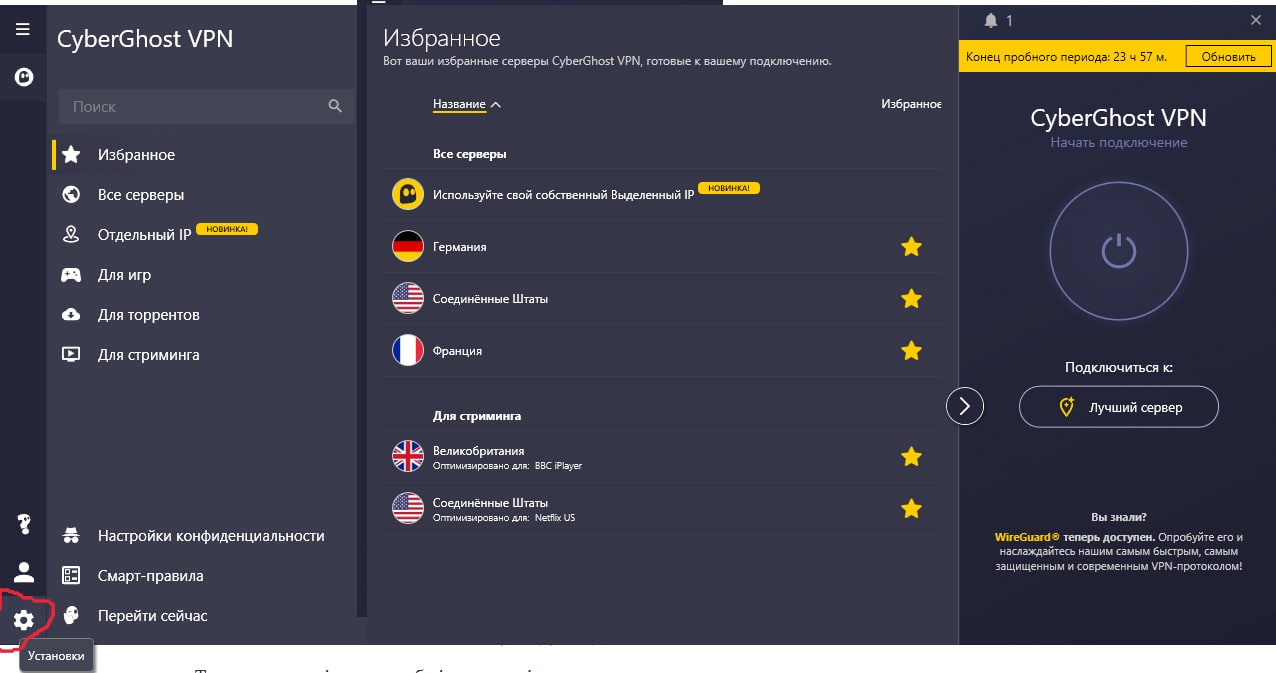

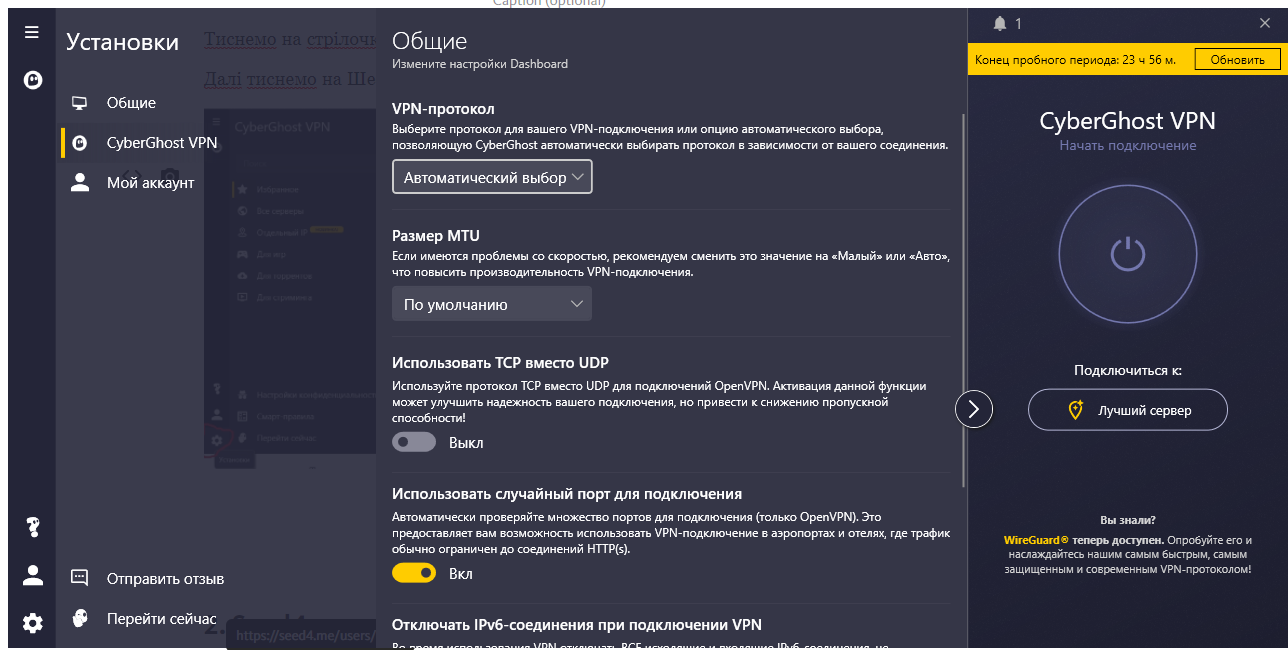

Тиснемо на стрілочку, щоб відкрити усі налаштування

Далі тиснемо на Шестеренку:

VPN протокол:

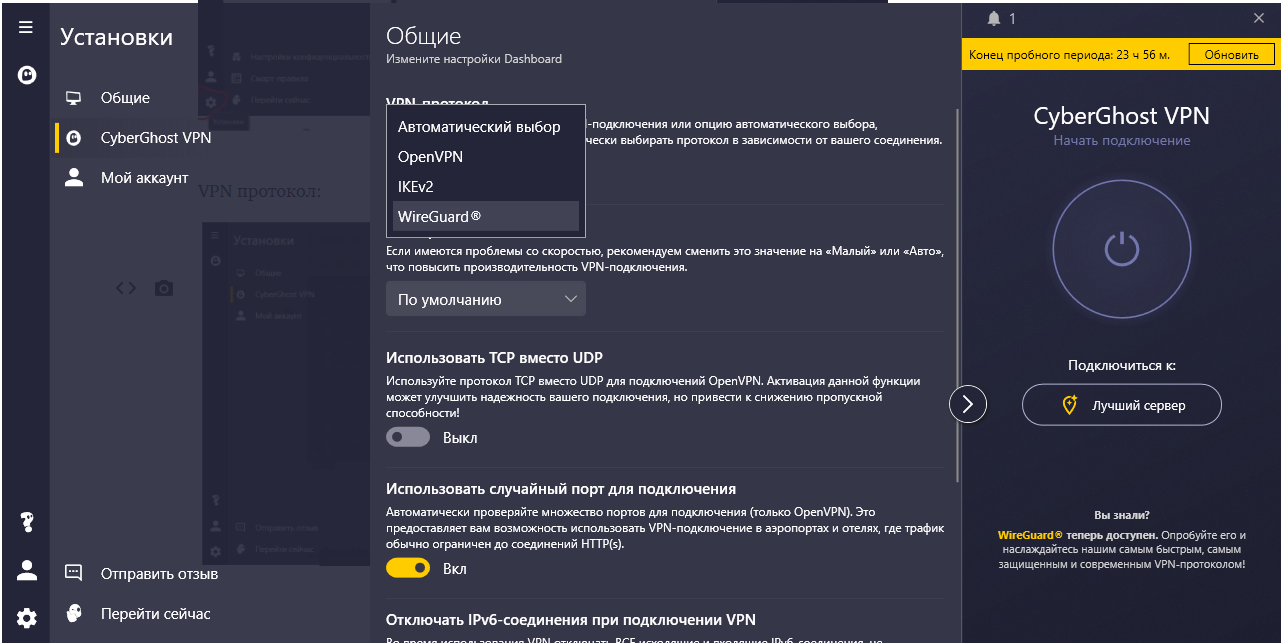

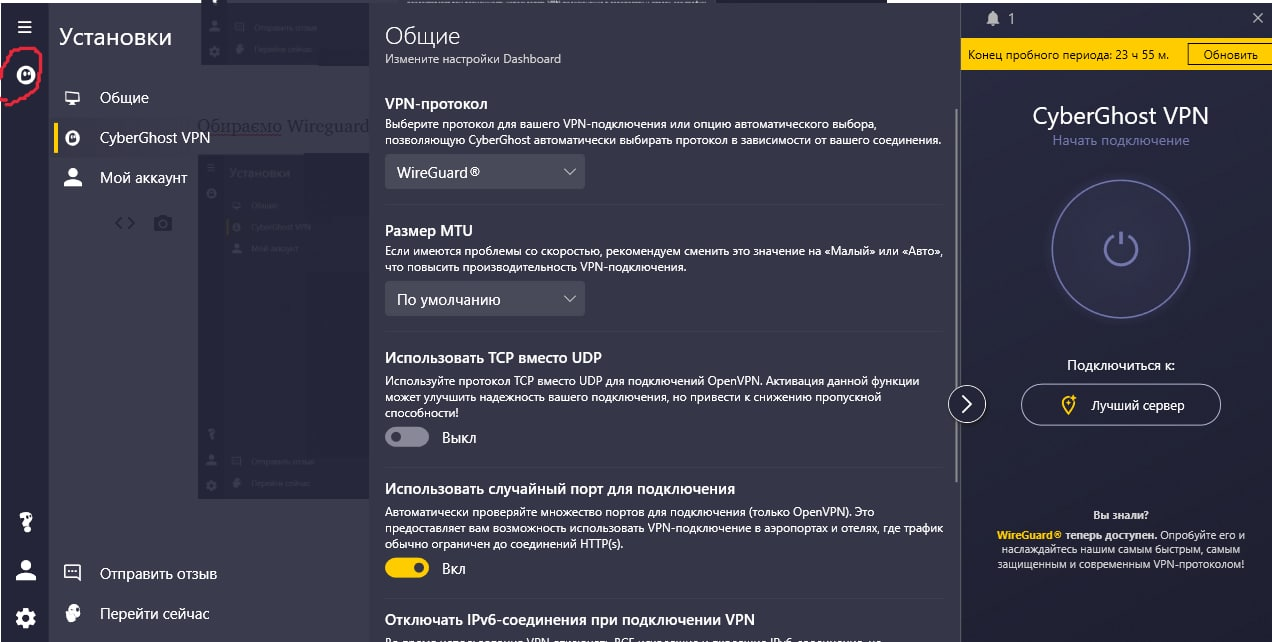

Обираємо Wireguard, бо він найновіший та найшвидший:

Далі тиснемо на виділену іконку:

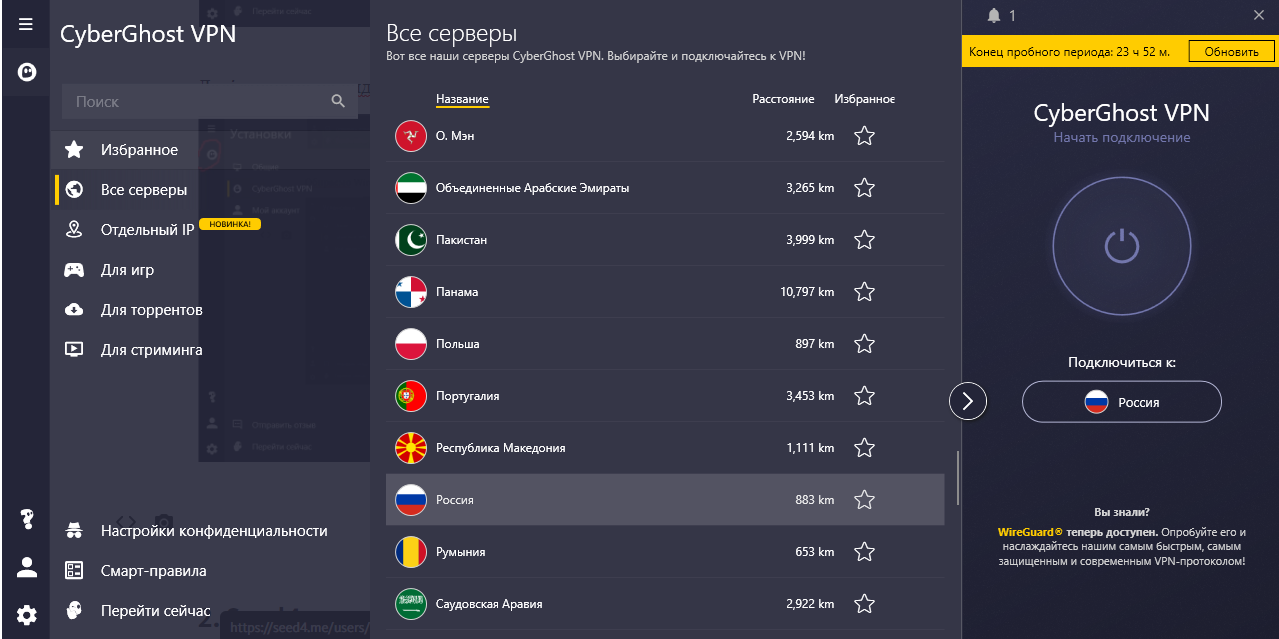

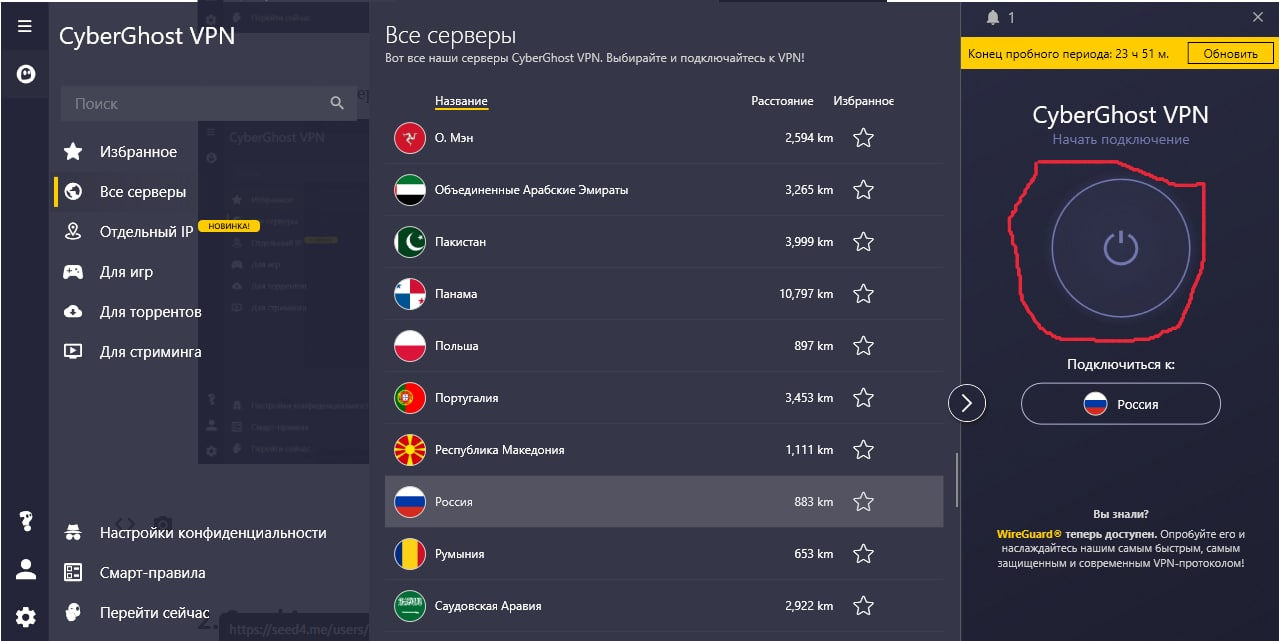

Далі тиснемо Все серверы та гортаємо вниз до Россия (і клацаємо на неї):

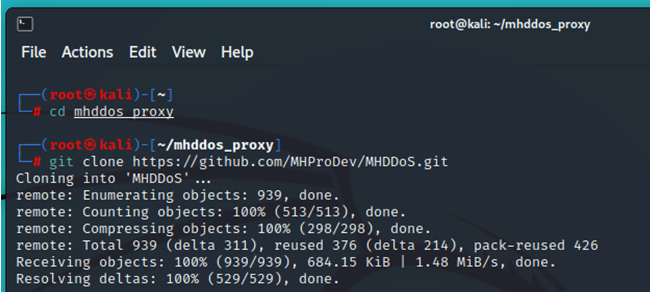

насправді тут можна підключится до будь-якої країни, бо для mhddos_proxy не важливо, яка країна – головне, щоб був великий та швидкий Інтернет-трафік (бо ваші провайдери вам не дадуть розігнатися нормально (будуть нулі))тому краще не сильно навантажуйте Росію тут, бо вона нам потрібна для тестів

Потім натискаємо на виділену червоним кнопку для підключення:

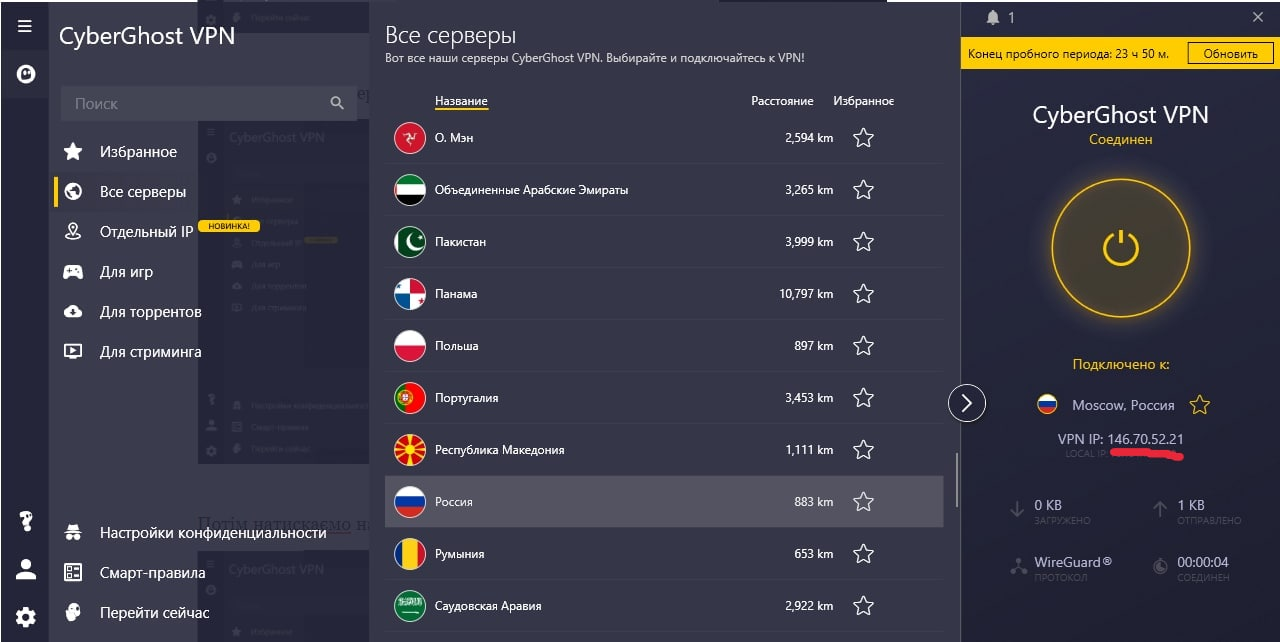

Вітаю, Ви підключилися до ІР рашистів:

Перші 2-3 хвилини швидкість буде не дуже, але потім ось так:

У мене в тарифі від провайдера заявлено 50 Мбит/с, тут відображає так

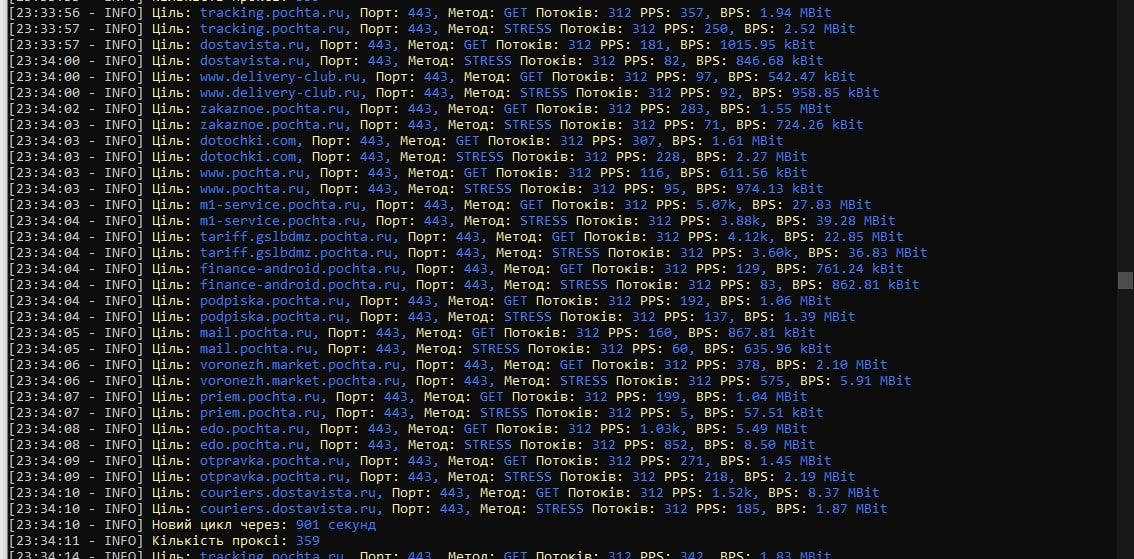

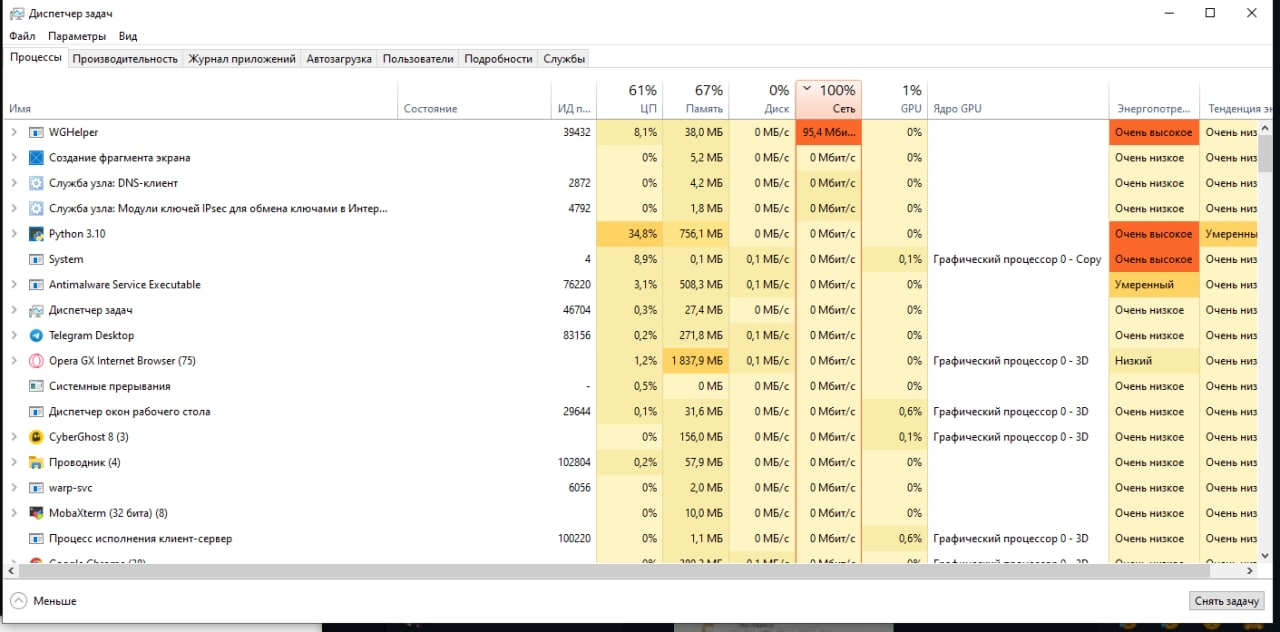

І вас не буде відключатися інтернет, і буде гнатися ДУЖЕ великий трафік (гарні показники BPS та PPS)

Приклад безлімітного підключення та трафік:

Дуже великий трафік (скрін ще старої версії програми)

Швидкість 95 Мбит/с, хоча у мене від провайдера 50 Мбит/с

1.4 Створення нового безкоштовного акаунту

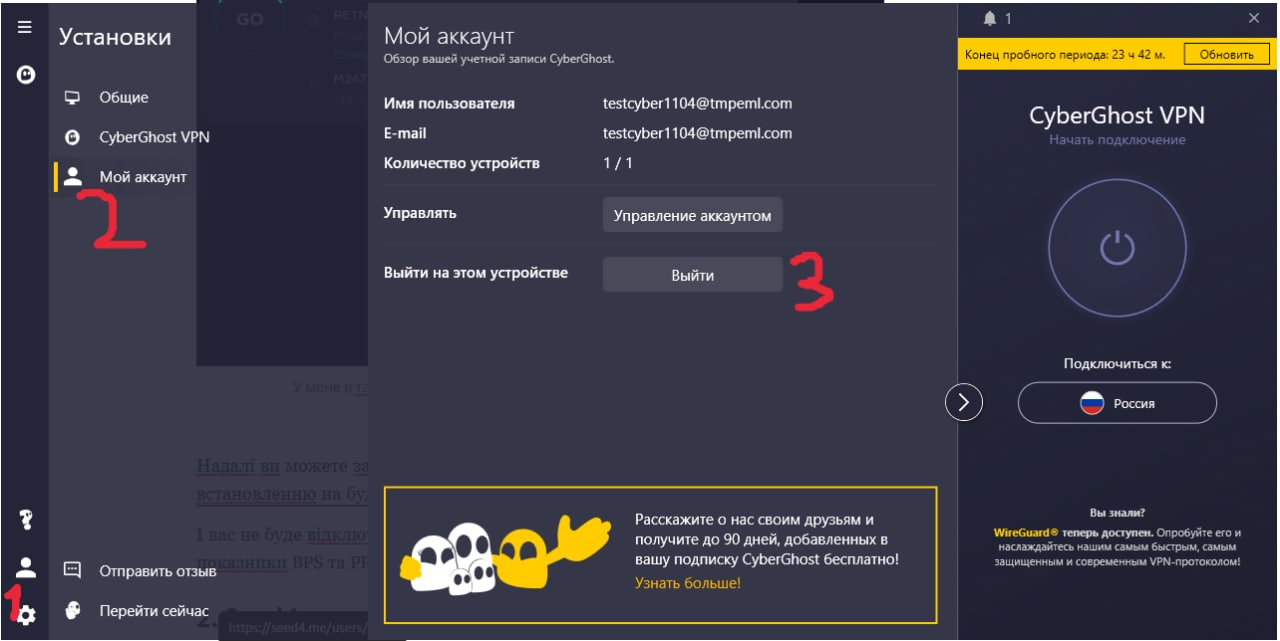

Виходимо з акаунту у додатку Cyberghost:

1 спосіб

2 спосіб:

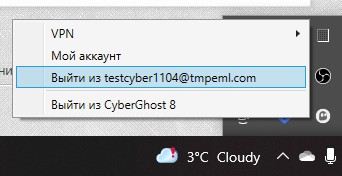

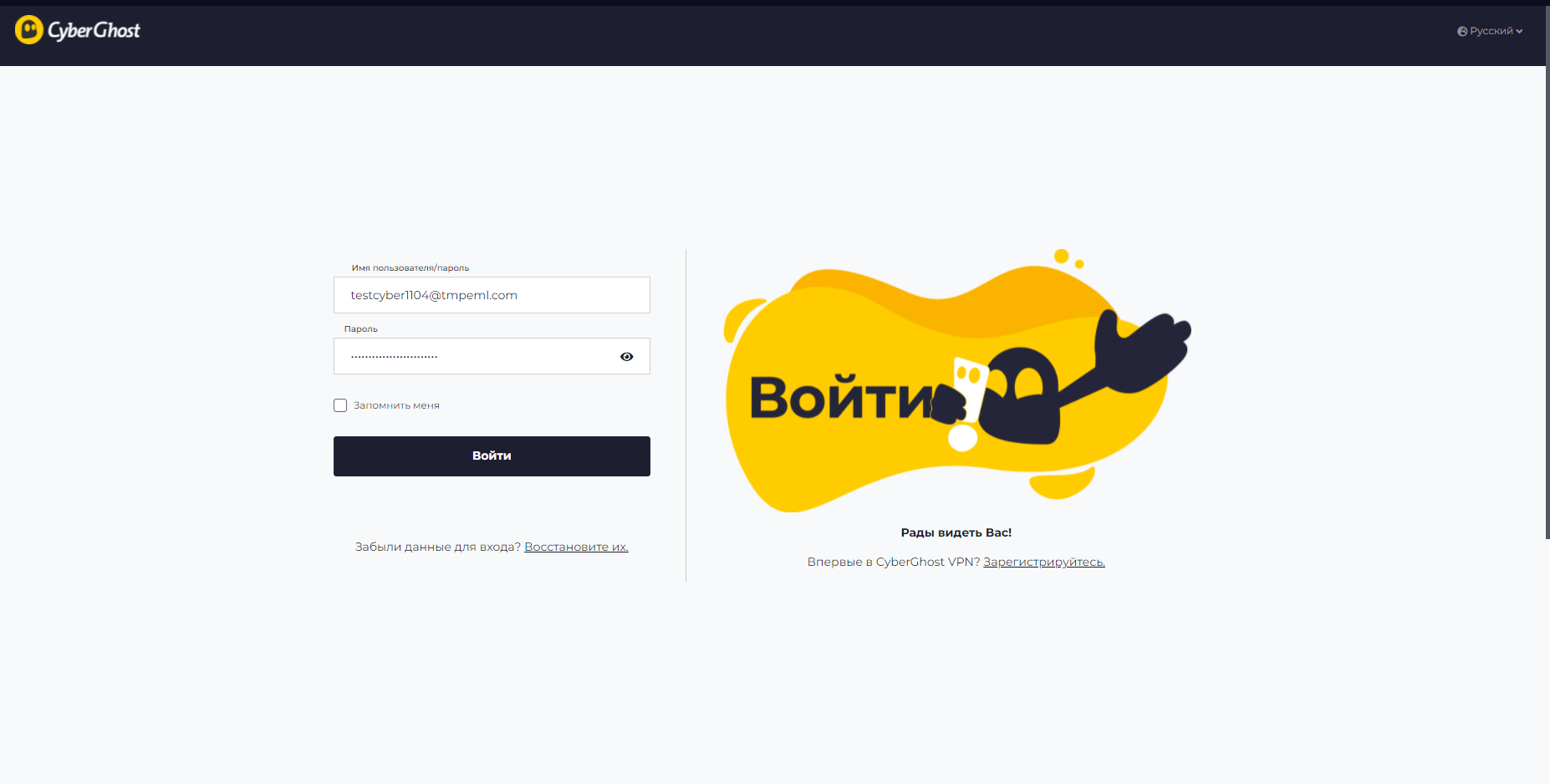

Видаляємо старий акаунт(щоб та сама пошта у майбутньому була знову доступна для створення) тут: https://my.cyberghostvpn.com/ru_RU/login

Тиснемо Удалить мой аккаунт:

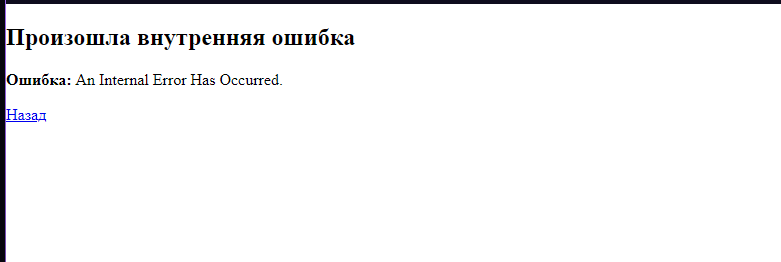

На цьому етапі може бути ось така помилка:

Помилка

Якщо вона буде – то простой забийте на це та йдіть далі по інструкціі

Якщо такої помилки не буде, то вводьте у полі, що зв’явиться ваш ПАРОЛЬ (а не PUK) та тисніть Удалить … , чи що там будете

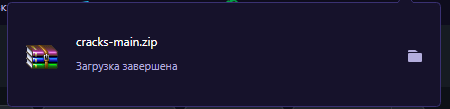

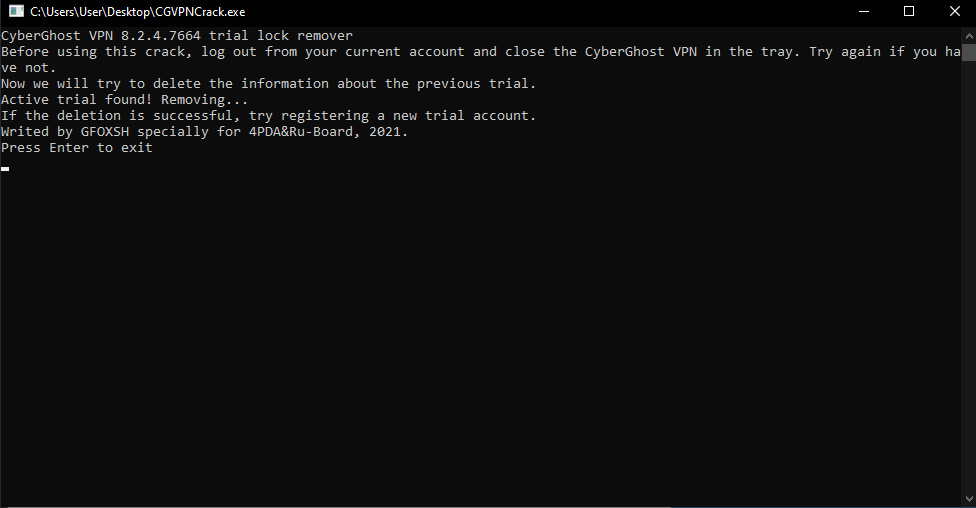

!!!!Далі йдемо за цим посиланням (завантаження файлу почнеться автоматично): https://github.com/alexnest-ua/cracks/archive/refs/heads/main.zip (це скрипт який почистить логи за Cyberghost`ом, щоб він не міг відслідкувати, що ви вже ним користуалися безкоштовно)!!!

Він завантажиться в Загрузки (Downloads)

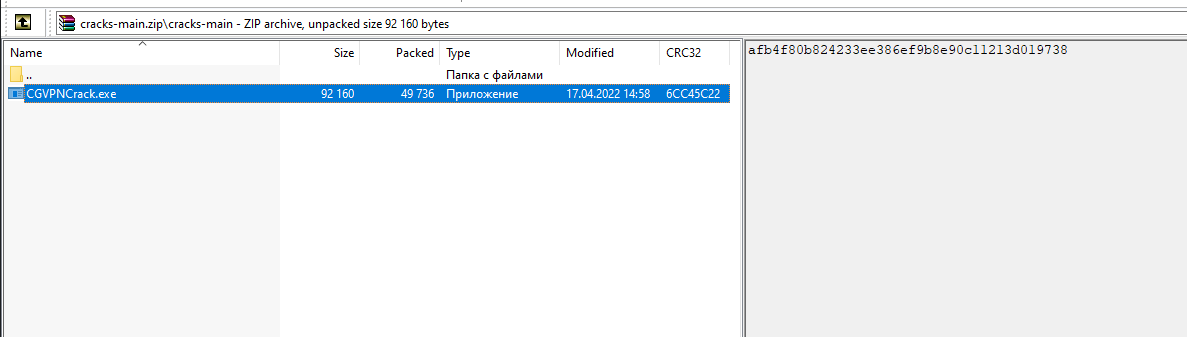

Далі розпаковуємо архів з одним файлом всередені папки (бажано на Робочий стіл, щоб потім не шукати довго)

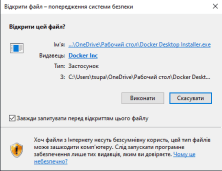

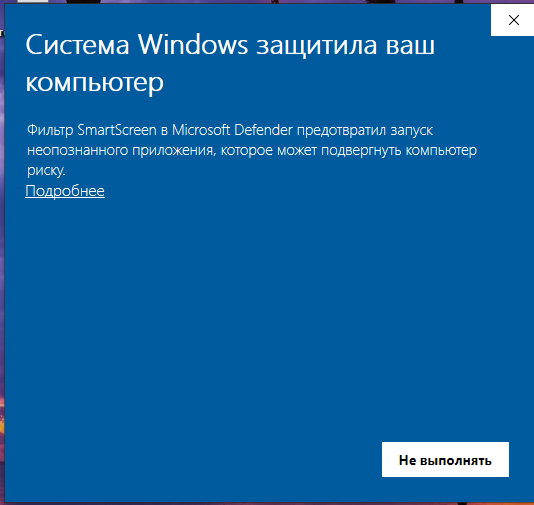

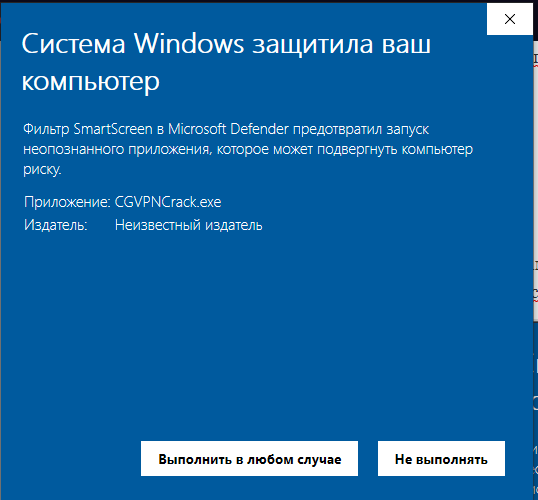

Запускаємо сам файл, буде ось таке повідомлення (як і з будь-якою програмою, яку навіть ви самі напишите на скомпілюєте exe-шник)

Тиснемо Подробнее

Выполнить в любом случае

Все, він виконався за ~2 секунди – Можемо закривати (Тиснемо Enter або на хрестик)

Далі знову йдемо сюди: https://www.moakt.com/ru

Створюємо нову пошту:

Тиснемо Создать та копіюємо пошту:

Далі знову йдемо до нашого додатку Cyberghost:

Робимо новий акаунт:

Йдемо на нову створену пошту:

Тиснемо Обновить список та бачимо наступне повідомлення:

Відкриваємо повідомлення -> Виділяємо та копіюємо посилання (Ctrl+C) -> Вставляємо його у нове вікно браузера

Ще одну пробну версію розпочато:

Повертаємося до додатку Cyberghost та бачимо там наступне:

Тиснемо Запустить пробный период

ТА ДАЛІ ЙДЕМО ДО ПУНКТУ ВИЩЕ: 1.3НАЛАШТУВАННЯ ПРОГРАМИ / АКАУНТУ

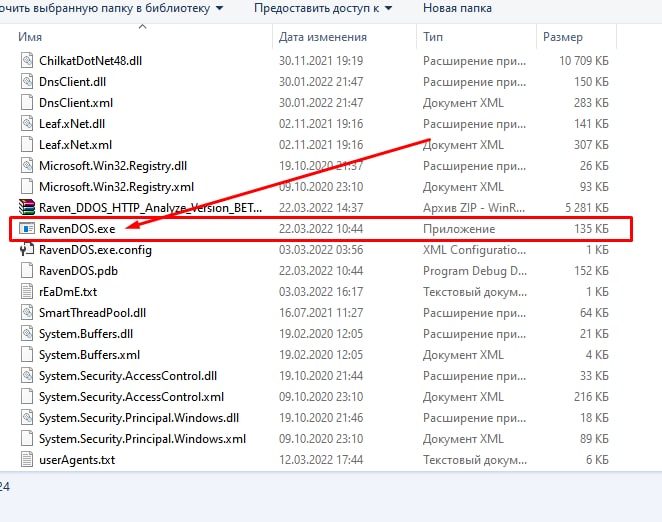

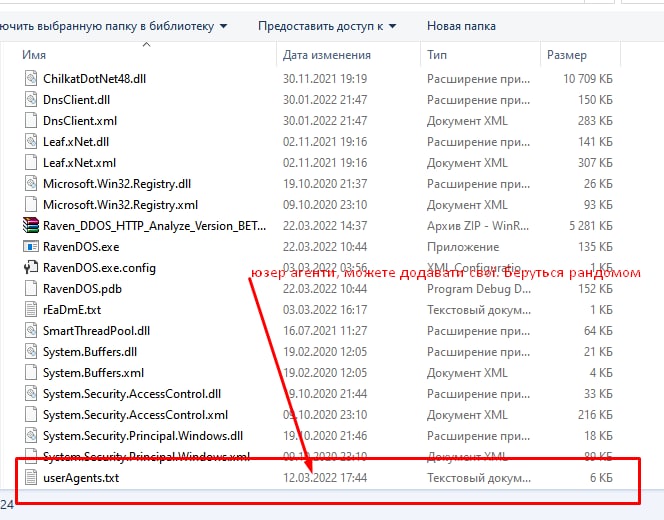

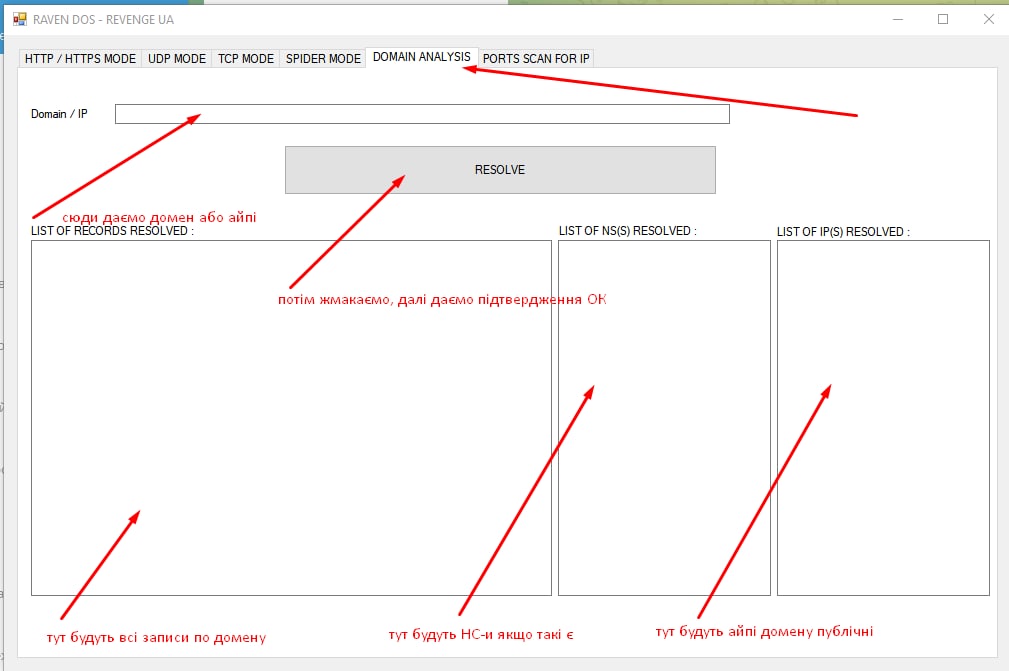

Скан портів (розвідка):

Скан портів (розвідка):

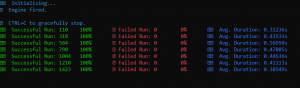

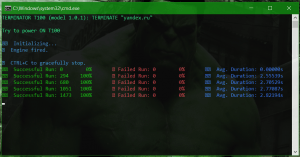

зелений колір – це “здоров’я персонажу”, чим менше – тим більший дамадж;

зелений колір – це “здоров’я персонажу”, чим менше – тим більший дамадж; червоний – помилки, які персонаж шле у відповідь від запиту;

червоний – помилки, які персонаж шле у відповідь від запиту; синій – час відповіді від персонажа у секундах.

синій – час відповіді від персонажа у секундах.