Розвідка цілей

Привіт, кіберслов’яни!

У ході віртуозного кібермочилова руснявих сайтів виникла неприємна проблема у постановці цілей. Від, не лише, невеликих телеграм-каналів, а й уже усталених спільнот на кіберфронті. Ця проблема – це виставлення цілей атаки (а саме ip-адрес), які є WAF-хостами. Атака на зазначені хости безпосередньо по ip-адресі перебанить ваші проксі й навіть може передати інформацію у ваш vpn-провайдер про аномальний трафік, у разі чого – останній заблокує ваш обліковий запис, навіть якщо він був з купленою підпискою.

Нумо розбиратися, як провести правильну розвідку по цілях, що атакуються, з використанням різних засобів і перестанемо робити собі гірше. Погнали!

Що таке WAF?

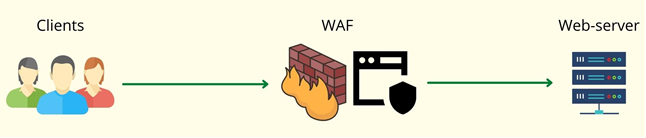

Для початку “по вершках” розберемося як працює WAF:

WAF – Web Application Firewall

Коли веб-сервіс використовує WAF-захист, він закріплюється за доменним ім’ям веб-сервісу. WAF приховує ip-адресу веб-сервера і при запитах клієнтів показує свою ip-адресу. Запити клієнта при зверненні до веб-сервісу спочатку потрапляють на WAF-хост, аналізуються на аномальність запитів і, якщо запит легітимний, передаються на веб-сервер.

Які методи атак можна застосувати, коли веб-сервіс використовує WAF:

- Спробувати знайти цільовий веб-сервер за WAF та атакувати його безпосередньо за ip-адресою веб-сервера.

- Якщо ми знаємо який конкретно WAF використовується (Cloudflare, DDoS-Guard і т.д.) і у нас є байпас (cfb, dgb і т.д.) у засобі атаки, що використовується, можна зробити атаку по доменного імені на layer 7.

- Знайти DNS-сервери та одночасно атакувати їх по 53 порту (UDP).

Тепер перейдімо до практики й шукатимемо все, що ми щойно вище описали!

Check-host.net

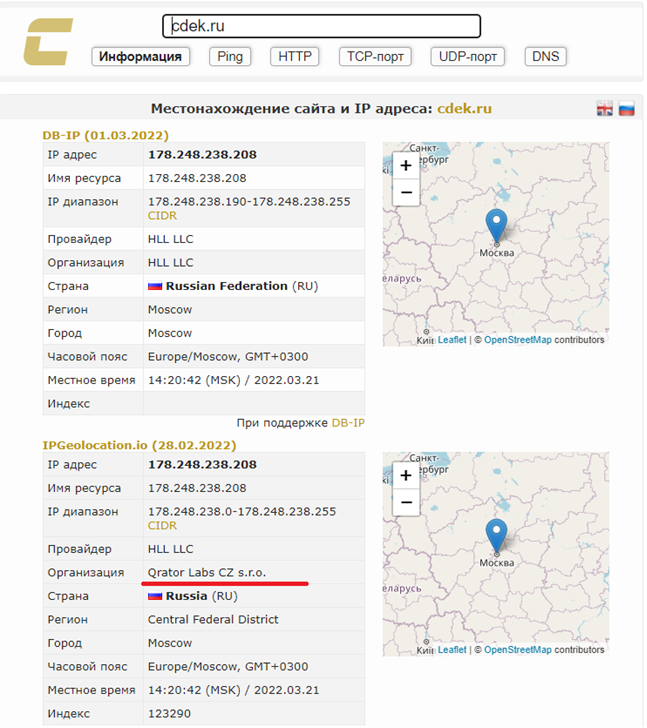

Для початку потрібно перевірити, чи використовується WAF взагалі, дуже простий і старий як світ засіб Check-host.net. Переходимо на посилання, вводимо домен у форматі domain.com і тиснемо на кнопку «Інформація».

За прикладом cdek.ru ми спостерігаємо ip-адресу 178.248.238.208 та назву організації Qrator – що є ні що інше, як поширене WAF-рішення на території РФ. Хост 178.248.238.208 не можна атакувати безпосередньо по IP, як ми писали раніше, це призведе до втрат наших боєприпасів (Проксі та VPN). У такому випадку, можна зробити атаку використовуючи mhddos за посиланням cdek.ru з використанням http-метода «bypass». Але подивімось ще глибше.

Censys

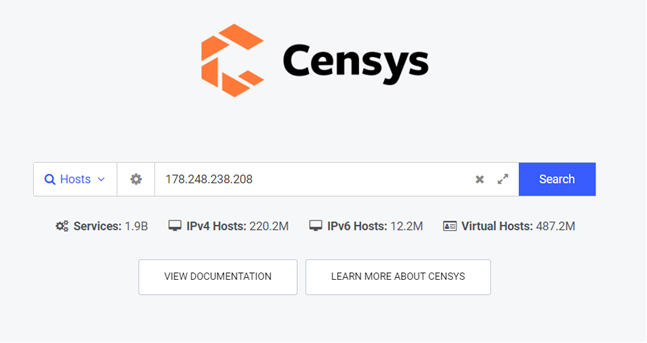

Censys – це пошук хостів на відкритих даних в інтернеті, щось на кшталт молодшого брата Shodan.io Потрібно зареєструватися в Censys search і ви отримаєте 250 безкоштовних пошуків (збільшити або купити більше пошуків не можна, але завжди можна створити парочку облікових записів).

Отже, перед нами вікно Censys Search у нас на руках є захищена точка входу, а саме WAF-хост, як знайти хости за захистом? Просто впишемо ip-адресу WAF-хоста і натиснемо Search:

У вкладці «Summary» ми спостерігаємо ще одне підтвердження, що даний хост є WAF-хостом Qrator:

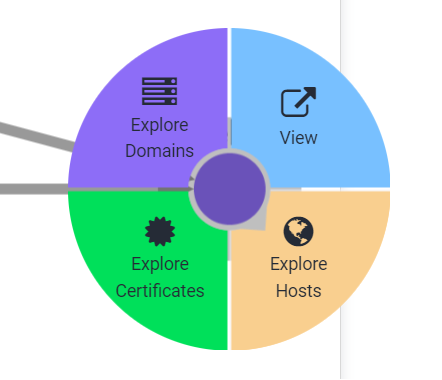

Це ще не найцікавіше! Вкладка, якою ви користуватиметеся найчастіше це «Explore». Переходимо туди, і бачимо взаємодію між WAF та доменним ім’ям сайту:

Тепер по колу з доменом “cdek.ru” ми затискаємо правою кнопкою миші та ведемо курсор до кнопки “Expore host”:

Тепер перед нами відкривається абсолютно нова картинка з трьома хостами, де 178.248.238.62 – це ще один WAF-хост і два хоста, що залишилися розташовані за захистом, це 78.46.28.63 і 82.202.192.244 – вже хороший улов.

Тепер потрібно перевірити, які порти відкриті на цих хостах для формування атаки!

Shodan.io

Довго розповідати про shodan ми не будемо. Але зазначимо, що це відмінний засіб для пошуку різного обладнання (мережевого, серверного та їхніх віртуальних інстансів), які стирчать у світі та з яким можна навернути шарудіння. Та все ж ми тут для того, щоб перевірити отримані хости.

Переходимо за посиланням і вводимо ip-адресу, що цікавлять нас, і отримуємо наступні результати:

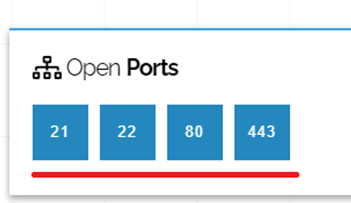

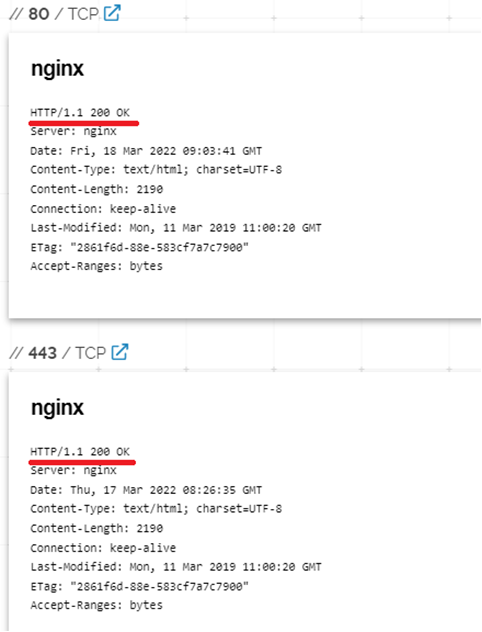

Тут спочатку звертаємо увагу на поле “hostnames”, якщо в ньому вказано доменне ім’я .ru, тим більше якщо воно збігається з нашою метою – значить, наш хост хороша знахідка. Далі дивимося у праву частину сторінки Open ports. В основному нас цікавитимуть 53, 80 та 443 порти – атакуючи ці порти ми зможемо порушити працездатність сайту.

Також прогортаючи вниз дивимося на статус 80 та 443 порти. У нашому випадку статус підключення має код «200 – OK» – це означає, що веб-сервіси на цих портах доступні до підключення, а значить атака буде ефективною. У разі помилок з кодом типу 403, 404 або 302 Moved permanently – атака на такі порти навряд чи зробить будь-який ефект.

Проводимо ті ж дії з хостом (за підсумком на другому хості не виявилося «живих» веб-портів, але виявився NTP 123 порт) і вже маємо наступний набір розвід даних по домену cdek.ru:

- Для веб-сервісу використовується WAF Qrator (Є можливість атаки методом bypass)

- За WAF-захистом знаходиться хост 78.46.28.63 з живими веб-портами (80 і 443) з успішним статусом підключення, а також 123-й NTP порт на хості 82.202.192.244 (Є можливість атакувати ці хости безпосередньо за IP-адресою).

Відмінно, але насамкінець знайдімо DNS-сервери – це розширить наш вектор атаки!

Dnsdumpster

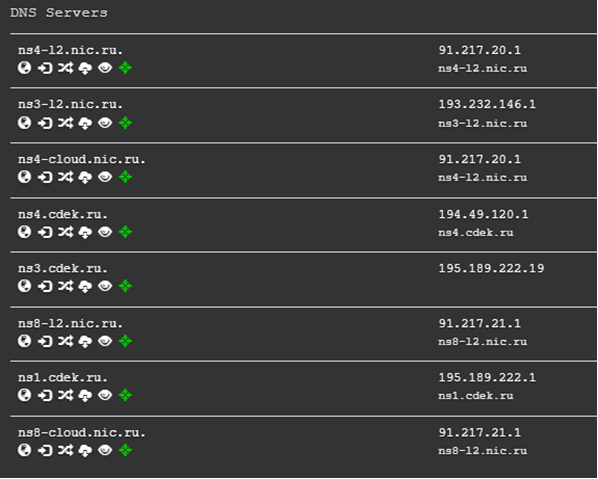

Dnsdumpster – це швидкий засіб для пошуку DNS-серверів атакованої цілі.

За посиланням, у вікні пошуку потрібно ввести найменування домену та натиснути на кнопку «Search»:

Отримавши результати в першу чергу потрібно звертати увагу на найменування DNS-серверів, яке збігається з найменуванням домену, що атакується, в нашому випадку це ns4.cdek.ru, ns3.cdek.ru, ns1.cdek.ru. Збираємо ip-адреси та поповнюємо наші розвід дані вектором атаки на DNS-сервери за ip-адресою на 53 порти.

От і все!

Сьогодні ви навчилися проводити хорошу попередню розвідку для атакованих цілей! У цьому туторіалі вказані не всі існуючі засоби (наприклад, wafw00f, bypass-firewall-through-dns-history і т.д.), які корисно використовувати під час розвідки, але мінімально необхідні!

Підготував Український Жнець.

- Наш Telegram-канал #Тут публікуємо цілі, готуємо для Вас команди атаки та викладаємо нові гайди

- Наш Telegram-чат #Вам тут допоможуть включити компуктер і стати українським жнецом, якого бояться всі російські веб-сервіси